Azure Functionsin verkkoasetukset

21.1.202123 minuuttia aikaa lukeaTässä artikkelissa kuvataan Azure Functionsin isännöintivaihtoehtojen verkkoominaisuudet. Kaikki seuraavat verkkoasetukset antavat sinulle mahdollisuuden käyttää resursseja käyttämättä Internet-reititettäviä osoitteita tai rajoittaa Internet-yhteyttä toimintosovellukseen.

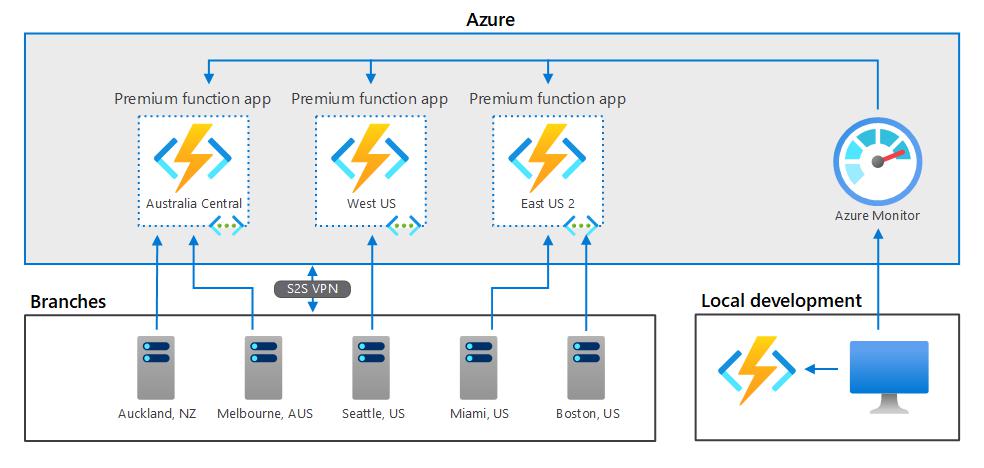

Isännöintimalleissa on saatavilla erilaisia verkon eristystasoja. Oikean vaihtoehdon valitseminen auttaa sinua täyttämään verkon eristysvaatimukset.

Voit isännöidä toimintosovelluksia parilla tavalla:

Voit valita suunnitelmavaihtoehdoista, jotka toimivat usean vuokralaisen infrastruktuurissa ja joissa on eri tasoisia virtuaalisia verkkoyhteyksiä ja skaalausvaihtoehtoja: Kulutussuunnitelma skaalautuu dynaamisesti kuormituksen mukaan ja tarjoaa minimaaliset verkon eristysvaihtoehdot. Premium-sopimus skaalautuu myös dynaamisesti ja tarjoaa kattavamman verkon eristäminen.Azure App Service -sopimus toimii kiinteässä mittakaavassa ja tarjoaa Premium-suunnitelman kaltaisen verkon eristyksen. Voit suorittaa toimintoja App Service -ympäristössä. Tämä menetelmä ottaa toimintosi käyttöön virtuaaliverkkoosi ja tarjoaa täyden verkon hallinnan ja eristämisen.Voit määrittää prioriteetin käyttörajoitusten avulla -järjestetty luettelo IP-osoitteista, joille sovelluksesi käyttö on sallittu tai kielletty. Luettelo voi sisältää IPv4- ja IPv6-osoitteita tai tiettyjä virtuaalisen verkon aliverkkoja, jotka käyttävät palvelun päätepisteitä. Kun merkintöjä on yksi tai useampia, luettelon lopussa on implisiittinen "kiellä kaikki". IP-rajoitukset toimivat kaikkien toimintojen isännöintivaihtoehtojen kanssa.

Pääsyrajoitukset ovat saatavilla Premium-, Consumption- ja App Servicessä.

Huomaa

Kun verkkorajoitukset ovat käytössä, voit ottaa käyttöön vain virtuaaliverkostasi tai kun olet lisännyt Azure-portaalin käyttämiseen käyttämäsi koneen Turvalliset vastaanottajat -luetteloon. Voit kuitenkin edelleen hallita toimintoa portaalin avulla.

Saat lisätietoja kohdasta Azure App Servicen staattiset käyttörajoitukset.

Käyttämällä palvelun päätepisteitä voit rajoittaa pääsyä valittuihin Azure-virtuaaliverkon aliverkkoihin. Jos haluat rajoittaa pääsyä tiettyyn aliverkkoon, luo rajoitussääntö virtuaaliverkkotyypillä. Tämän jälkeen voit valita tilauksen, virtuaaliverkon ja aliverkon, jolle haluat sallia tai estää pääsyn.

Jos palvelun päätepisteitä ei ole vielä otettu käyttöön Microsoft.Webissä valitsemassasi aliverkossa, ne otetaan automaattisesti käyttöön, ellet valitse Ohita puuttuvat Microsoft.Web-palvelun päätepisteet -valintaruutua. Skenaario, jossa saatat haluta ottaa palvelun päätepisteet käyttöön sovelluksessa, mutta ei aliverkossa, riippuu pääasiassa siitä, onko sinulla oikeudet ottaa ne käyttöön aliverkossa.

Jos tarvitset jonkun muun ottamaan palvelun päätepisteet käyttöön aliverkossa, valitse Ohita puuttuvat Microsoft.Web-palvelun päätepisteet -valintaruutu. Sovelluksesi konfiguroidaan palvelun päätepisteitä varten, jotta ne voidaan ottaa käyttöön myöhemmin aliverkossa.

Et voi käyttää palvelun päätepisteitä rajoittamaan pääsyä sovelluksiin, jotka toimivat App Service -ympäristössä. Kun sovelluksesi on App Service Environment -ympäristössä, voit hallita sen käyttöä IP-käyttöoikeussääntöjen avulla.

Lisätietoja palvelun päätepisteiden määrittämisestä on kohdassa Azure Functionsin yksityisen sivuston käyttöoikeuden luominen.

Azure Private Endpoint on verkkoliitäntä, joka yhdistää sinut yksityisesti ja turvallisesti Azure Private Link -palvelun tarjoamaan palveluun. Private Endpoint käyttää yksityistä IP-osoitetta virtuaaliverkostasi ja tuo tehokkaasti palvelun virtuaaliverkkoosi.

Voit käyttää Private Endpointia Premium- ja App Service -sopimuksissa oleviin toimintoihisi.

Kun luot saapuvan yksityisen päätepisteen yhteyden funktioille, tarvitset myös DNS-tietueen yksityisen osoitteen ratkaisemiseksi. Oletusarvoisesti sinulle luodaan yksityinen DNS-tietue, kun luot yksityisen päätepisteen Azure-portaalin avulla.

Lisätietoja on artikkelissa Yksityisten päätepisteiden käyttäminen verkkosovelluksissa.

Jos haluat soittaa muihin palveluihin, joilla on yksityinen päätepisteyhteys, kuten tallennus- tai palveluväylä, muista määrittää sovelluksesi soittamaan lähteviä puheluita yksityisiin päätepisteisiin.

Virtuaalisen verkkointegraation avulla toimintosovelluksesi voi käyttää virtuaalisen verkon resursseja. Azure Functions tukee kahdenlaista virtuaalisen verkon integrointia:

Monivuokrajärjestelmät, jotka tukevat kaikkia hinnoittelusuunnitelmia paitsi Isolated.The App Service Environment, joka otetaan käyttöön VNetissä ja tukee yksittäisiä hinnoittelusuunnitelmia.VNet Integration -ominaisuutta käytetään usean vuokraajan sovelluksissa. Jos sovelluksesi on App Service Environment -ympäristössä, se on jo VNetissä, eikä se vaadi VNet Integration -ominaisuuden käyttöä päästäkseen resursseihin samassa VNetissä. Lisätietoja kaikista verkkoominaisuuksista on App Servicen verkkoominaisuuksissa.

VNet-integraatio antaa sovelluksellesi pääsyn VNetissäsi oleviin resursseihin, mutta se ei anna yksityistä pääsyä sovelluksellesi VNetistä. Yksityinen sivuston käyttöoikeus tarkoittaa sovelluksen saamista käytettäväksi vain yksityisestä verkosta, kuten Azure-virtuaaliverkosta. VNet-integraatiota käytetään vain lähtevien puheluiden soittamiseen sovelluksestasi VNetiin. VNet Integration -ominaisuus toimii eri tavalla, kun sitä käytetään VNetin kanssa samalla alueella ja VNetissä muilla alueilla. VNet Integration -ominaisuudesta on kaksi muunnelmaa:

Alueellinen VNet-integraatio: Kun muodostat yhteyden Azure Resource Managerin virtuaaliverkkoihin samalla alueella, sinulla on oltava erillinen aliverkko siinä VNetissä, johon integroitat. Yhdyskäytävän edellyttämä VNet-integraatio: Kun muodostat yhteyden VNetiin muilla alueilla tai klassinen virtuaaliverkko samalla alueella, tarvitset Azure Virtual Network -yhdyskäytävän kohde-VNetissä.VNet Integration -ominaisuudet:

Vaadi Standard-, Premium-, PremiumV2-, PremiumV3- tai Elastic Premium -hinnoittelusuunnitelma.Tue TCP:tä ja UDP:tä. Työskentele Azure App Service -sovellusten ja toimintosovellusten kanssa.On joitakin asioita, joita VNet Integration ei tue, kuten:

Aseman asentaminen.Windows Server Active Directory -integraatio.NetBIOS.Yhdyskäytävän edellyttämä VNet-integraatio tarjoaa pääsyn resursseihin vain kohde-VNetissä tai verkoissa, jotka on liitetty kohde-VNet-verkkoon peering- tai VPN-verkoilla. Yhdyskäytävän edellyttämä VNet-integraatio ei salli pääsyä resursseihin, jotka ovat käytettävissä Azure ExpressRoute -yhteyksissä tai palvelun päätepisteiden kanssa.

Käytetystä versiosta riippumatta VNet Integration antaa sovelluksellesi pääsyn VNetissäsi oleviin resursseihin, mutta se ei anna yksityistä pääsyä sovelluksellesi VNetistä. Yksityinen sivuston käyttöoikeus tarkoittaa, että sovelluksesi on käytettävissä vain yksityisestä verkosta, kuten Azure VNet -verkosta. VNet-integraatio on tarkoitettu vain lähtevien puheluiden soittamiseen sovelluksestasi VNetiin.

Azure Functionsin virtuaalinen verkkointegraatio käyttää jaettua infrastruktuuria App Service -verkkosovellusten kanssa. Lisätietoja kahdesta virtuaaliverkkointegraatiotyypistä on osoitteessa:

Lisätietoja virtuaalisen verkon integroinnin määrittämisestä on ohjeaiheessa Toimintosovelluksen integrointi Azure-virtuaaliverkkoon.

Alueellisen VNet-integroinnin avulla sovelluksesi voi käyttää:

Resurssit VNetissä samalla alueella kuin sovelluksesi.Resurssit VNet-verkoissa, jotka ovat vuorovaikutuksessa VNetiin, sovelluksesi on integroitu.Palvelupäätepisteiden suojatut palvelut.Resurssit Azure ExpressRoute -yhteyksissä.Resurssit VNetissä, johon olet integroitu.Resurssit vertaisyhteyksien välillä , jotka sisältävät Azure ExpressRoute -yhteydet.Yksityiset päätepisteetKun käytät VNet-integraatiota samalla alueella olevien VNettien kanssa, voit käyttää seuraavia Azure-verkkoominaisuuksia:

Verkon suojausryhmät (NSG:t): Voit estää lähtevän liikenteen integraatioaliverkkoosi sijoitetulla NSG:llä. Saapuvia sääntöjä ei sovelleta, koska et voi käyttää VNet Integrationia sovelluksesi saapuvan pääsyn tarjoamiseen. Reittitaulukot (UDR): Voit sijoittaa reittitaulukon integraation aliverkkoon lähettääksesi lähtevän liikenteen haluamaasi paikkaan.Oletuksena sovelluksesi reitittää vain RFC1918-liikenteen VNetiin. Jos haluat reitittää kaiken lähtevän liikenteesi VNet-verkkoosi, lisää WEBSITE_VNET_ROUTE_ALL-asetus sovellukseesi seuraavien ohjeiden avulla:

Siirry sovellusportaalisi määrityskäyttöliittymään. Valitse Uusi sovellusasetus.

Kirjoita Nimi-kenttään WEBSITE_VNET_ROUTE_ALL ja arvokenttään 1.

Valitse OK.

Valitse Tallenna.

Huomaa

Kun reitität kaiken lähtevän liikenteen VNet-verkkoosi, siihen sovelletaan integrointialiverkkoasi sovellettavia NSG:itä ja UDR:itä. Kun WEBSITE_VNET_ROUTE_ALL on 1, lähtevä liikenne julkisiin IP-osoitteisiin lähetetään edelleen sovelluksesi ominaisuuksissa olevista osoitteista, ellet anna reittejä, jotka ohjaavat liikenteen muualle.

Alueellinen VNet-integrointi ei voi käyttää porttia 25.

VNet-integroinnin käyttämisessä VNet-verkkojen kanssa samalla alueella on joitain rajoituksia:

Et voi tavoittaa resursseja maailmanlaajuisten peering-yhteyksien kautta. Ominaisuus on saatavilla kaikista App Service -mittakaavayksiköistä Premium V2:ssa ja Premium V3:ssa. Se on saatavana myös vakiona, mutta vain uudemmista App Service -mittakaavayksiköistä. Jos käytät vanhaa mittakaavaa, voit käyttää ominaisuutta vain Premium V2 App Service -sopimuksesta. Jos haluat varmistaa, että voit käyttää ominaisuutta Standard App Service -sopimuksessa, luo sovelluksesi Premium V3 App Service -sopimuksessa. Näitä suunnitelmia tuetaan vain uusimmissa mittakaavayksiköissämme. Voit halutessasi pienentää sen jälkeen. Integrointialiverkkoa voi käyttää vain yksi App Service -sopimus. Ominaisuutta eivät voi käyttää eristetyt sovellukset, jotka ovat App Service -ympäristössä. Ominaisuus vaatii käyttämättömän aliverkon, joka on /28 tai suurempi Azure Resource Manager -verkkoverkossa.Sovelluksen ja VNetin on oltava samalla alueella. Et voi poistaa VNetiä integroidulla sovelluksella. Poista integrointi ennen kuin poistat VNetin. Sinulla voi olla vain yksi alueellinen VNet-integraatio sovelluspalvelusuunnitelmaa kohden. Useat samassa App Service -sopimuksessa olevat sovellukset voivat käyttää samaa VNetiä. Et voi muuttaa sovelluksen tai suunnitelman tilausta, kun sovellus käyttää alueellista VNet-integraatiota. Sovelluksesi ei voi ratkaista osoitteita Azure DNS Private Zonesissa ilman kokoonpano muuttuu.VNet-integrointi riippuu erillisestä aliverkosta. Kun luot aliverkon, Azure-aliverkko menettää viisi IP-osoitetta alusta alkaen. Yhtä osoitetta käytetään integraation aliverkosta jokaiselle suunnitelman ilmentymälle. Kun skaalaat sovelluksesi neljään esiintymään, käytetään neljää osoitetta.

Kun suurennat tai pienennät kokoa, tarvittava osoitetila kaksinkertaistuu lyhyeksi ajaksi. Tämä vaikuttaa tietyn aliverkon koon todellisiin käytettävissä oleviin tuettuihin ilmentymiin. Seuraavassa taulukossa näkyy sekä käytettävissä olevien osoitteiden enimmäismäärä CIDR-lohkoa kohden että sen vaikutus vaaka-asteikossa:

CIDR-lohkon kokoKäytettävissä olevien osoitteiden enimmäiskoko (instanssit)*/28115/272713/265929*Olettaa, että joudut jossain vaiheessa skaalaamaan joko kokoa tai SKU:ta suuremmaksi tai pienemmäksi.

Koska aliverkon kokoa ei voi muuttaa määrityksen jälkeen, käytä aliverkkoa, joka on riittävän suuri sovelluksesi mahdolliseen mittakaavaan. Voit välttää aliverkon kapasiteettiin liittyvät ongelmat käyttämällä /26-osoitetta, jossa on 64 osoitetta.

Kun haluat toisen suunnitelman sovelluksesi saavuttavan VNetin, johon toisen suunnitelman sovellukset ovat jo yhteydessä, valitse eri aliverkko kuin se, jota aiempi VNet-integraatio käyttää.

Ominaisuus on täysin tuettu sekä Windows- että Linux-sovelluksissa, mukaan lukien mukautetut säilöt. Kaikki toiminnot toimivat samalla tavalla Windows- ja Linux-sovellusten välillä.

Alueellisen VNet-integraation avulla voit tavoittaa Azure-palvelut, jotka on suojattu palvelun päätepisteillä. Jotta voit käyttää palvelun päätepisteen suojattua palvelua, sinun on toimittava seuraavasti:

Määritä alueellinen VNet-integrointi verkkosovelluksellasi muodostaaksesi yhteyden tiettyyn aliverkkoon integraatiota varten.Siirry kohdepalveluun ja määritä palvelun päätepisteet integroinnin aliverkkoon.Voit käyttää verkon suojausryhmiä VNetin resurssien saapuvan ja lähtevän liikenteen estäminen. Sovellus, joka käyttää alueellista VNet-integraatiota, voi käyttää verkon suojausryhmää estämään lähtevän liikenteen VNet- tai Internetiin resursseihin. Jos haluat estää liikenteen julkisiin osoitteisiin, sinun on määritettävä sovellusasetukseksi WEBSITE_VNET_ROUTE_ALL 1. NSG:n saapuvat säännöt eivät koske sovellustasi, koska VNet-integraatio vaikuttaa vain lähtevään liikenteeseen sovelluksestasi.

Jos haluat hallita sovellukseesi tulevaa liikennettä, käytä Käyttörajoitukset-ominaisuutta. Integrointialiverkkoosi käytetty NSG on voimassa riippumatta integraation aliverkkoosi käytetyistä reiteistä. Jos WEBSITE_VNET_ROUTE_ALL on asetettu arvoon 1 ja sinulla ei ole reittejä, jotka vaikuttavat julkisen osoitteen liikenteeseen integraatioaliverkossasi, kaikki lähtevä liikenne on edelleen integraation aliverkkollesi määritettyjen NSG:iden alaista. Kun WEBSITE_VNET_ROUTE_ALL ei ole asetettu, NSG:itä käytetään vain RFC1918-liikenteeseen.

Voit käyttää reittitaulukoita reitittääksesi lähtevän liikenteen sovelluksestasi minne haluat. Oletuksena reittitaulukot vaikuttavat vain RFC1918-kohdeliikenteeseen. Kun asetat osoitteen WEBSITE_VNET_ROUTE_ALL arvoksi 1, se vaikuttaa kaikkiin lähteviin puheluihisi. Integrointialiverkossasi määritetyt reitit eivät vaikuta saapuvien sovelluspyyntöjen vastauksiin. Yleisiä kohteita voivat olla palomuurilaitteet tai yhdyskäytävät.

Jos haluat reitittää kaiken lähtevän liikenteen paikan päällä, voit käyttää reittitaulukkoa lähettääksesi kaiken lähtevän liikenteen ExpressRoute-yhdyskäytävällesi. Jos reitität liikennettä yhdyskäytävään, muista asettaa reitit ulkoiseen verkkoon, jotta kaikki vastaukset lähetetään takaisin.

Border Gateway Protocol (BGP) -reitit vaikuttavat myös sovellusliikenteeseen. Jos sinulla on BGP-reittejä esimerkiksi ExpressRoute-yhdyskäytävästä, tämä vaikuttaa sovelluksesi lähtevään liikenteeseen. Oletuksena BGP-reitit vaikuttavat vain RFC1918-kohdeliikenteeseen. Kun WEBSITE_VNET_ROUTE_ALL on 1, BGP-reitit voivat vaikuttaa kaikkeen lähtevään liikenteeseen.

Kun sovelluksesi on integroitunut VNetiin, se käyttää samaa DNS-palvelinta, jonka kanssa VNet on määritetty. Sovelluksesi ei oletuksena toimi Azure DNS -yksityisvyöhykkeiden kanssa. Jotta voit työskennellä Azure DNS -yksityisten vyöhykkeiden kanssa, sinun on lisättävä seuraavat sovellusasetukset:

WEBSITE_DNS_SERVER arvolla 168.63.129.16WEBSITE_VNET_ROUTE_ALL arvolla 1Nämä asetukset lähettävät kaikki lähtevät puhelusi sovelluksestasi virtuaaliverkkoosi ja sallivat sovelluksesi käyttää Azure DNS -yksityistä vyöhykettä. Näillä asetuksilla sovelluksesi voi käyttää Azure DNS:ää tekemällä kyselyn DNS:n yksityisestä vyöhykkeestä työntekijätasolla.

Jos haluat soittaa yksityisiin päätepisteisiin, sinun on varmistettava, että DNS-haut ratkaisevat yksityisen päätepisteen. Voit pakottaa tämän toiminnan jollakin seuraavista tavoista:

Integroi Azure DNS -yksityisalueisiin. Kun VNetissäsi ei ole mukautettua DNS-palvelinta, tämä tapahtuu automaattisesti.Hallinnoi yksityistä päätepistettä sovelluksesi käyttämässä DNS-palvelimessa. Tätä varten sinun on tiedettävä yksityinen päätepisteen osoite ja osoitettava päätepiste, jota yrität tavoittaa kyseiseen osoitteeseen A-tietueen avulla. Määritä oma DNS-palvelimesi välittämään Azure DNS -yksityisalueille.Jos haluat tarjota korkeamman suojaustason, voit rajoittaa joukon Azure-palveluita virtuaaliseen verkkoon käyttämällä palvelun päätepisteitä. Sinun on sitten integroitava toimintosovelluksesi kyseiseen virtuaaliverkkoon, jotta voit käyttää resurssia. Tätä kokoonpanoa tuetaan kaikissa virtuaaliverkkointegraatiota tukevissa suunnitelmissa.

Saat lisätietoja kohdasta Virtuaaliverkkopalvelun päätepisteet.

Kun luot funktiosovelluksen, sinun on luotava tai linkitettävä yleiskäyttöinen Azure Storage -tili, joka tukee Blob-, Queue- ja Table-tallennustilaa. Voit korvata tämän tallennustilan tilillä, joka on suojattu palvelun päätepisteillä tai yksityisellä päätepisteellä.

Tätä ominaisuutta tuetaan kaikissa Windowsin virtuaaliverkon tukemissa SKU:issa Dedicated (App Service) -sopimuksessa ja Premium-sopimuksissa. Sitä tuetaan myös yksityisellä DNS:llä Linuxin virtuaaliverkon tuetuille SKU:ille. Kulutussuunnitelmaa ja mukautettua DNS:ää Linux-suunnitelmissa ei tueta. Lisätietoja toiminnon määrittämisestä tallennustilillä, joka on rajoitettu yksityiseen verkkoon, on ohjeaiheessa Tallennustilin rajoittaminen virtuaaliseen verkkoon.

Voit käyttää Azure Key Vault -viittauksia Azure Key Vaultin salaisuuksien käyttämiseen Azure Functions -sovelluksessa ilman koodimuutoksia. Azure Key Vault on palvelu, joka tarjoaa keskitetyn salaisuuksien hallinnan sekä pääsykäytäntöjen ja tarkastushistorian täyden hallinnan.

Jos sovellukselle on määritetty virtuaalisen verkon integrointi, Key Vault -viittauksia voidaan käyttää salaisuuksien poistamiseen verkkoon rajoitetusta varastosta.

Tällä hetkellä voit käyttää muita kuin HTTP-laukaisutoimintoja virtuaaliverkossa kahdella tavalla:

Suorita toimintosovellustasi Premium-sopimuksessa ja ota käyttöön virtuaalisen verkon liipaisutuki. Suorita toimintosovellustasi App Service -sopimuksessa tai App Service Environment -ympäristössä.Kun käytät Premiumia suunnitelmassa, voit yhdistää muita kuin HTTP-laukaisutoimintoja palveluihin, jotka toimivat virtuaaliverkon sisällä. Tätä varten sinun on otettava käyttöön virtuaalisen verkon laukaisutuki toimintosovelluksellesi. Runtime Scale Monitoring -asetus löytyy Azure-portaalin kohdasta Määritykset > Toiminnon suoritusajan asetukset.

Voit myös ottaa käyttöön virtuaalisen verkon liipaisimet käyttämällä seuraavaa Azure CLI -komentoa:

az resurssien päivitys -g-n /config/web --set properties.functionsRuntimeScaleMonitoringEnabled=1 --resurssityyppi Microsoft.Web/sitesVinkki

Virtuaaliverkon triggereiden ottaminen käyttöön voi vaikuttaa sovelluksesi suorituskykyyn, koska App Service -suunnitelman esiintymien on seurattava triggereitä määrittääkseen, milloin skaalata. Tämä vaikutus on todennäköisesti hyvin pieni.

Virtuaaliverkon liipaimia tuetaan Functions Runtime -sovelluksen versiossa 2.x ja uudemmissa. Seuraavat ei-HTTP-laukaisutyypit ovat tuettuja.

Tärkeää

Kun otat virtuaalisen verkon liipaisintuen käyttöön, vain edellisessä taulukossa näkyvät triggerityypit skaalautuvat dynaamisesti sovelluksesi kanssa. Voit silti käyttää käynnistimiä, joita ei ole taulukossa, mutta niitä ei skaalata yli esilämmitetyn esiintymän määrän. Täydellinen luettelo triggereistä on kohdassa Triggerit ja sidokset.

Kun toimintosovelluksesi toimii joko App Service -suunnitelmassa tai App Service Environment -ympäristössä, voit käyttää muita kuin HTTP-laukaisutoimintoja. Jotta toimintosi käynnistyvät oikein, sinun on oltava yhteydessä virtuaaliseen verkkoon, jolla on pääsy liipaisuyhteydessä määritettyyn resurssiin.

Oletetaan esimerkiksi, että haluat määrittää Azure Cosmos DB:n hyväksymään liikennettä vain virtuaaliverkosta. Tässä tapauksessa sinun on otettava funktiosovelluksesi käyttöön App Service -sopimuksessa, joka tarjoaa virtuaalisen verkkointegraation kyseisen virtuaalisen verkon kanssa. Integrointi mahdollistaa toiminnon käynnistämisen kyseisen Azure Cosmos DB -resurssin avulla.

Hybridiyhteydet on Azure Relayn ominaisuus, jonka avulla voit käyttää muiden verkkojen sovellusresursseja. Se tarjoaa pääsyn sovelluksestasi sovelluksen päätepisteeseen. Et voi käyttää sitä sovelluksesi käyttämiseen. Hybridiyhteydet ovat käytettävissä Windowsissa toimiville toiminnoille kaikissa paitsi kulutussuunnitelmassa.

Kuten Azure Functionsissa käytetään, jokainen hybridiyhteys korreloi yhden TCP-isäntä- ja porttiyhdistelmän kanssa. Tämä tarkoittaa, että hybridiyhteyden päätepiste voi olla missä tahansa käyttöjärjestelmässä ja missä tahansa sovelluksessa, kunhan käytät TCP-kuunteluporttia. Hybridiyhteydet-ominaisuus ei tiedä tai välitä siitä, mikä sovellusprotokolla on tai mitä käytät. Se tarjoaa vain pääsyn verkkoon.

Lisätietoja on App Servicen hybridiyhteyksien dokumentaatiossa. Nämä samat määritysvaiheet tukevat Azure Functions -toimintoja.

Tärkeää

Hybridiyhteyksiä tuetaan vain Windows-sopimuksissa. Linuxia ei tueta.

Lähtevän IP-osoitteen rajoitukset ovat saatavilla Premium-paketissa, App Service -sopimuksessa tai App Service Environment -ympäristössä. Voit määrittää lähtevän liikenteen rajoituksia virtuaaliselle verkolle, jossa App Service Environment on otettu käyttöön.

Kun integroit toimintosovelluksen Premium- tai App Service -sopimukseen virtuaaliverkkoon, sovellus voi silti soittaa lähteviä puheluita Internetiin oletuksena. Lisäämällä sovellusasetuksen WEBSITE_VNET_ROUTE_ALL=1 pakotat kaiken lähtevän liikenteen lähetettäväksi virtuaaliverkkoosi, jossa verkon suojausryhmän sääntöjä voidaan käyttää rajoittamaan liikennettä.

Jos haluat oppia hallitsemaan lähtevää IP-osoitetta virtuaalisen verkon avulla, katso opetusohjelma: Ohjaa Azure Functions lähtevää IP-osoitetta Azure-virtuaaliverkon NAT-yhdyskäytävällä.

Seuraavien sovellusliittymien avulla voit hallita ohjelmallisesti alueellisia virtuaaliverkkointegraatioita:

Ominaisuus on helppo ottaa käyttöön, mutta se ei tarkoita, että käyttökokemuksesi olisi ongelmaton. Jos sinulla on ongelmia halutun päätepisteen käyttämisessä, voit testata yhteyden sovelluskonsolista joidenkin apuohjelmien avulla. Voit käyttää kahta konsolia. Toinen on Kudu-konsoli ja toinen Azure-portaalin konsoli. Pääset Kudu-konsoliin sovelluksestasi siirtymällä kohtaan Työkalut > Kudu. Pääset myös Kudo-konsoliin osoitteessa [sitename].scm.azurewebsites.net. Kun verkkosivusto on latautunut, siirry Debug-konsoli-välilehteen. Pääset Azure-portaalin isännöimään konsoliin sovelluksestasi siirtymällä kohtaan Työkalut > Konsoli.

Windowsin alkuperäisissä sovelluksissa työkalut ping, nslookup ja tracert eivät toimi konsolin kautta tietoturvarajoitusten vuoksi (ne toimivat mukautetuissa Windows-säilöissä). Tyhjyyden täyttämiseksi lisätään kaksi erillistä työkalua. DNS-toiminnallisuuden testaamiseksi lisäsimme työkalun nimeltä nameresolver.exe. Syntaksi on:

nameresolver.exe-isäntänimi [valinnainen: DNS-palvelin]Voit käyttää nameresolveria tarkistaaksesi isäntänimet, joista sovelluksesi riippuu. Tällä tavalla voit testata, onko DNS-asioissasi määritetty väärin tai onko sinulla pääsyä DNS-palvelimellesi. Näet sovelluksesi käyttämän DNS-palvelimen konsolissa katsomalla ympäristömuuttujia WEBSITE_DNS_SERVER ja WEBSITE_DNS_ALT_SERVER.

Huomaa

nameresolver.exe ei tällä hetkellä toimi mukautetuissa Windows-säilöissä.

Voit käyttää seuraavaa työkalua TCP-yhteyden testaamiseen isäntä- ja porttiyhdistelmään. Tätä työkalua kutsutaan tcppingiksi ja syntaksi on:

tcpping.exe-isäntänimi [valinnainen: portti]tcpping-apuohjelma kertoo, voitko tavoittaa tietyn isäntäkoneen ja portin. Se voi osoittaa menestystä vain, jos sovellus kuuntelee isäntä- ja porttiyhdistelmää ja sovelluksestasi on verkkoyhteys määritettyyn isäntään ja porttiin.

Tee virheenkorjaus virtuaalisen verkon isännöimien resurssien käyttöoikeudestaMonet asiat voivat estää sovellustasi saavuttamasta tiettyä isäntäkonetta ja porttia. Useimmiten se on yksi näistä asioista:

Palomuuri on tiellä. Jos sinulla on palomuuri tiellä, osut TCP-aikakatkaisuun. TCP-aikakatkaisu on tässä tapauksessa 21 sekuntia. Käytä tcpping-työkalua yhteyksien testaamiseen. TCP-aikakatkaisut voivat johtua monesta muusta kuin palomuurista, mutta aloita siitä. DNS ei ole käytettävissä. DNS-aikakatkaisu on 3 sekuntia DNS-palvelinta kohden. Jos sinulla on kaksi DNS-palvelinta, aikakatkaisu on 6 sekuntia. Käytä nameresolveria nähdäksesi, toimiiko DNS. Et voi käyttää nslookupia, koska se ei käytä DNS:ää, jolla virtuaaliverkkosi on määritetty. Jos et pääse käsiksi, palomuuri tai NSG saattaa estää pääsyn DNS:ään tai se voi olla poissa.Jos nämä kohteet eivät ratkaise ongelmia, etsi ensin esim.

Alueellinen VNet-integraatio

Onko määränpääsi muu kuin RFC1918-osoite, etkä Route All ole käytössä?Estääkö NSG sisäänpääsyn integraation aliverkosta?Jos käytät Azure ExpressRouten tai VPN:n yli, onko paikallinen yhdyskäytäväsi määritetty reitittämään liikenne takaisin Azureen? Jos pääset päätepisteisiin virtuaaliverkossasi, mutta et paikan päällä, tarkista reitit. Onko sinulla tarpeeksi oikeuksia delegoinnin määrittämiseen integroinnin aliverkossa? Alueellisen VNet Integration -määrityksen aikana integroinnin aliverkkosi delegoidaan Microsoft.Web/serverFarmsille. VNet Integration UI siirtää aliverkon automaattisesti Microsoft.Web/serverFarmsille. Jos tililläsi ei ole riittäviä verkkooikeuksia delegoinnin määrittämiseen, tarvitset jonkun, joka voi määrittää integraation aliverkon attribuutteja, delegoimaan aliverkon. Jos haluat delegoida integroinnin aliverkon manuaalisesti, siirry Azure Virtual Network -aliverkon käyttöliittymään ja määritä delegointi Microsoft.Web/serverFarmsille.Yhdyskäytävän edellyttämä VNet-integrointi

Onko pisteestä-sivustoon osoitealue RFC 1918 -alueilla (10.0.0.0-10.255.255.255 / 172.16.0.0-172.31.255.255 / 192.168.0.0-192.168.25) portaalin kulkuväylänä? ? Jos yhdyskäytäväsi ei toimi, nosta se takaisin ylös.Näytetäänkö varmenteet synkronoituina vai epäiletkö, että verkon asetuksia on muutettu?Jos varmenteesi ovat epäsynkronoituja tai epäilet, että virtuaaliverkkoasi on muutettu määritykset, joita ei ole synkronoitu ASP:iden kanssa, valitse Synkronoi verkko. Jos käytät VPN:ää, onko paikallinen yhdyskäytävä määritetty reitittämään liikenne takaisin Azureen? Jos pääset päätepisteisiin virtuaalisessa verkossasi, mutta et paikan päällä, tarkista reitit. Yritätkö käyttää rinnakkaiseloyhdyskäytävää, joka tukee sekä pisteestä sivustoon että ExpressRoutea? VNet-integraatio ei tue rinnakkaiselon yhdyskäytäviä.Verkkoongelmien virheenkorjaus on haaste, koska et näe, mikä estää pääsyn tiettyyn isäntä:portti-yhdistelmään. Joitakin syitä ovat mm.

Isännässäsi on palomuuri, joka estää pääsyn sovellusporttiin pisteestä-sivustoon IP-alueeltasi. Aliverkkojen ylittäminen vaatii usein julkista pääsyä. Kohdeisäntäsi ei ole käytössä. Sovelluksesi ei toimi. Sinulla oli väärä IP tai isäntänimi. Sovelluksesi kuuntelee eri porttia kuin odotit. Voit yhdistää prosessitunnuksesi kuunteluporttiin käyttämällä "netstat -aon" päätepisteisännässä. Verkon suojausryhmäsi on määritetty siten, että ne estävät pääsyn sovellusisäntään ja porttiin point-to-site IP-osoitteesta. alue.Et tiedä, mitä osoitetta sovelluksesi todella käyttää. Se voi olla mikä tahansa osoite integroinnin aliverkossa tai pisteestä-sivustoon-osoitealueella, joten sinun on sallittava pääsy koko osoitealueelta.

Muihin virheenkorjausvaiheisiin kuuluvat:

Yhdistä virtuaaliverkossasi olevaan virtuaalikoneeseen ja yritä päästä sieltä resurssi host:porttiin. Testaaksesi TCP-käyttöä, käytä PowerShell-komentoa test-netconnection. Syntaksi on:test-netconnection isäntänimi [valinnainen: -Portti]Tuo sovellus virtuaalikoneeseen ja testaa pääsyä kyseiseen isäntään ja porttiin konsolista sovelluksestasi käyttämällä tcpping-toimintoa. Paikalliset resurssitJos sovelluksesi voi Jos et tavoita resurssia paikan päällä, tarkista, voitko tavoittaa resurssin virtuaaliverkostasi. Käytä test-netconnection PowerShell-komentoa TCP-käytön tarkistamiseen. Jos virtuaalikoneesi ei saa yhteyttä paikalliseen resurssiisi, VPN- tai ExpressRoute-yhteyttäsi ei ehkä ole määritetty oikein.

Jos virtuaaliverkon isännöimä virtuaalikone voi tavoittaa paikallisen järjestelmän, mutta sovelluksesi ei, syynä on todennäköisesti jokin seuraavista:

Reittejäsi ei ole määritetty paikallisen yhdyskäytävän aliverkkosi tai point-to-site -osoitealueesi kanssa.Verkon suojausryhmäsi estävät pääsyn paikasta toiseen IP-alueelle. Paikalliset palomuurisi estävät liikenteen pisteestä-sivustoon IP-alueesi.Yrität tavoittaa muun kuin RFC 1918 -osoitteen käyttämällä alueellista VNet-integrointiominaisuutta.Lisätietoja verkosta ja Azure-toiminnoista:

PREV: Kuinka ottaa Apache Virtual Hosts käyttöön CentOS 7:ssä