SSL-varmenteita käytetään verkkopalvelimissa palvelimen ja asiakkaan välisen liikenteen salaamiseen, mikä tarjoaa lisäsuojaa sovellustasi käyttäville käyttäjille. Let’s Encrypt tarjoaa helpon tavan hankkia ja asentaa luotettavia varmenteita ilmaiseksi.

Tämä opetusohjelma näyttää, kuinka voit määrittää Let’s Encryptin TLS/SSL-varmenteita useiden virtuaalisten isäntien suojaamiseksi Apachessa Ubuntu 14.04 -palvelimessa.

Katsomme myös, kuinka varmenteen uusimisprosessi automatisoidaan cron-työn avulla.

Tämän oppaan suorittaminen edellyttää:

On tärkeää, että jokainen virtuaalinen isäntä on määritetty omaan erilliseen määritystiedostoonsa ja että sitä voidaan käyttää ulkoisesti selaimen kautta. Tästä linkistä saat yksityiskohtaisen oppaan Apache-virtuaaliisten isäntien oikein määrittämisestä Ubuntuun.

Tätä opasta varten asennamme Let’s Encrypt -varmenteet verkkotunnuksille example.com ja test.com. Niihin viitataan koko oppaassa, mutta sinun tulee korvata ne omilla verkkotunnuksillasi samalla kun seuraat niitä.

Kun olet valmis jatkamaan, kirjaudu sisään palvelimellesi sudo-tililläsi.

Ensimmäinen vaihe Let’s Encryptin käyttämisessä SSL-varmenteen hankkimiseen on Certbot-ohjelmiston asentaminen palvelimellesi. Certbot-kehittäjät ylläpitävät omaa Ubuntu-ohjelmistovarastoaan ohjelmiston ajantasaisilla versioilla. Koska Certbot on niin aktiivisessa kehityksessä, kannattaa käyttää tätä arkistoa Ubuntun tarjoamaa uudemman Certbotin asentamiseen.

Lisää ensin arkisto:

sudo add-apt-repository ppa:certbot/certbotSinun on painettava ENTER-näppäintä hyväksyäksesi. Päivitä tämän jälkeen pakettiluettelo hakeaksesi uuden arkiston pakettitiedot:

Ja lopuksi asenna Certbot uudesta arkistosta apt-getillä:

sudo apt-get install python-certbot-apacheCertbot Let’s Encrypt -asiakasohjelma on nyt valmis käytettäväksi.

SSL-varmenteen luominen Apachelle Certbot Let’s Encrypt -asiakasohjelman avulla on melko yksinkertaista. Asiakas hankkii ja asentaa automaattisesti uuden SSL-varmenteen, joka on voimassa parametreina annetuille toimialueille.

Vaikka on mahdollista niputtaa useita Let’s Encrypt -varmenteita yhteen, vaikka verkkotunnusten nimet ovatkin erilaisia, on suositeltavaa luoda erilliset varmenteet yksilöllisille verkkotunnuksille. Yleisenä nyrkkisääntönä on, että vain tietyn verkkotunnuksen aliverkkotunnukset tulisi niputtaa yhteen.

Aloitamme määrittämällä SSL-varmenteen ensimmäiselle virtuaaliselle isännälle example.com.

Suoritamme vuorovaikutteisen asennuksen ja hankimme niputetun varmenteen, joka on voimassa verkkotunnukselle ja aliverkkotunnukselle, eli example.com perusverkkotunnukseksi ja www.example.com aliverkkotunnukseksi. Voit sisällyttää muita aliverkkotunnuksia, jotka on tällä hetkellä määritetty Apache-asetuksiin joko virtuaalisina isäntinä tai aliaksina.

Suorita certbot-komento seuraavasti:

sudo certbot --apache -d esimerkki.com -d www.esimerkki.fiHuomaa, että ensimmäinen verkkotunnus parametriluettelossa on perusverkkotunnus, jota Let's Encrypt käyttää varmenteen luomiseen, ja tästä syystä suosittelemme, että välität paljaan ylätason verkkotunnuksen nimen luettelon ensimmäisenä ja sen jälkeen mahdolliset muut aliverkkotunnukset tai aliakset.

Tässä esimerkissä perusverkkotunnus on esimerkki.fi.

Kun riippuvuudet on asennettu, sinulle esitetään vaiheittaiset ohjeet varmennevaihtoehtojen mukauttamiseen. Sinua pyydetään antamaan sähköpostiosoite kadonneen avaimen palauttamista ja ilmoituksia varten, ja voit valita, sallitko sekä http- että https-käytön vai pakotetaanko kaikki pyynnöt uudelleenohjaamaan https-osoitteeseen.

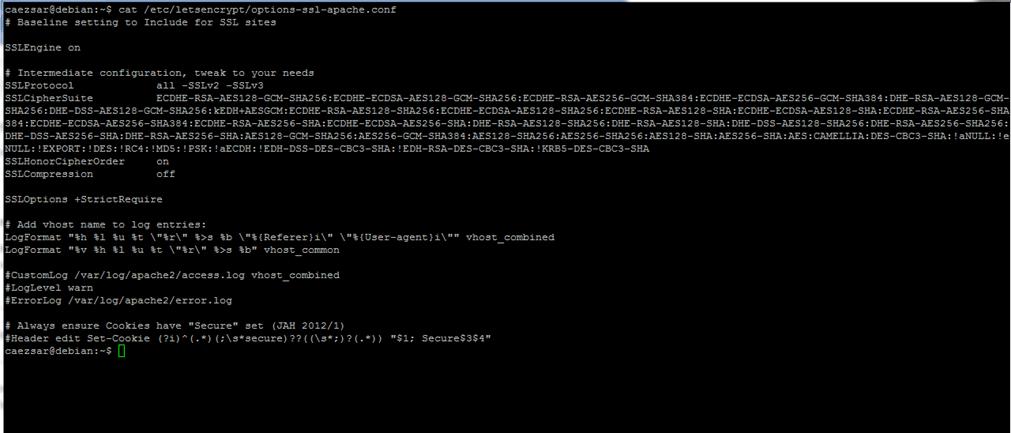

Kun asennus on valmis, sinun pitäisi pystyä löytämään luodut varmennetiedostot osoitteesta /etc/letsencrypt/live. Voit tarkistaa SSL-sertifikaattisi tilan seuraavasta linkistä (älä unohda korvata example.com perusverkkotunnuksellasi):

https://www.ssllabs.com/ssltest/analyze.html?d=example.com&latestSinun pitäisi nyt voida käyttää verkkosivustoasi käyttämällä https-etuliitettä.

Varmenteiden luomisen ylimääräisille virtuaalisille isännille tulee noudattaa samaa prosessia, joka on kuvattu edellisessä vaiheessa.

Toista varmenteen asennuskomento nyt toisella virtuaalipalvelimella, jonka haluat suojata Let’s Encryptillä:

sudo certbot --apache -d testi.com -d www.test.comTässä esimerkissä perusverkkotunnus on testi.com.

Voit jälleen tarkistaa SSL-varmenteesi tilan seuraavan linkin avulla (älä unohda korvata test.com perusverkkotunnuksellasi):

https://www.ssllabs.com/ssltest/analyze.html?d=test.com&latestJos haluat luoda varmenteita muille virtuaalisille koneille, toista prosessi ja älä unohda käyttää paljas ylätason verkkotunnus perusverkkotunnukseksi.

Let’s Encryptin varmenteet ovat voimassa vain 90 päivää. Tämä kannustaa käyttäjiä automatisoimaan varmenteen uusimisprosessinsa. Meidän on määritettävä säännöllisesti suoritettava komento tarkistaaksemme vanhenevat sertifikaatit ja uusittava ne automaattisesti.

Jotta uusimistarkistus suoritetaan päivittäin, käytämme cronia, joka on vakiojärjestelmäpalvelu säännöllisten töiden suorittamiseen. Kerromme cronille, mitä tehdä avaamalla ja muokkaamalla crontab-nimistä tiedostoa.

Tekstieditori avaa oletusarvoisen crontabin, joka on tekstitiedosto, jossa on ohjetekstiä. Liitä seuraava rivi tiedoston loppuun, tallenna ja sulje se:

crontab

. . .15 3 * * * /usr/bin/certbot renew --quietTämän rivin 15 3 * * * -osa tarkoittaa "suorita seuraava komento joka päivä klo 3.15". Voit valita milloin tahansa.

Certbotin uusimiskomento tarkistaa kaikki järjestelmään asennetut varmenteet ja päivittää ne, jotka on määritetty vanhentumaan alle 30 päivän kuluttua. --quiet käskee Certbotia olemaan tulostamatta tietoja tai odottamatta käyttäjän syöttöä.

cron suorittaa nyt tämän komennon päivittäin. Koska asensimme varmenteemme käyttämällä --apache-laajennusta, myös Apache ladataan uudelleen uusien varmenteiden käytön varmistamiseksi.

Lisätietoja cron-töiden luomisesta ja ajoittamisesta on VPS-oppaan Kuinka käyttää Cronia tehtävien automatisoimiseen.

Tässä oppaassa näimme, kuinka Let’s Encryptin ilmaisia SSL-varmenteita voidaan asentaa useiden virtuaalisten isäntien turvaamiseksi Apachessa. Suosittelemme, että tarkistat ajoittain virallisen Let's Encrypt -blogin tärkeiden päivitysten varalta.

PREV: Kuinka liittää ESXi AD:hen parantaaksesi hallintaa ja turvallisuutta

NEXT: Hallinnoi keskitetysti tilin turvallisuutta liittymällä ESXi-isänteihin...