Webmin on yksi suosituimmista verkkopohjaisista käyttöliittymistä järjestelmän hallintaan Unixille. Voimme hallita järjestelmäpalveluita sopivilla Webmin-moduuleilla. Suosittuja ja virallisia Webminille saatavilla olevia moduuleja ovat cron, bind8, apache, mysql, dovecot, postfix, postgrey, fail2ban ja syslog. Voimme asentaa nämä moduulit todellisten tarpeiden mukaan ja hallita niihin liittyviä palveluita itse Webministä ilman komentotulkkia. Webminin avulla järjestelmän hallinta on helppoa graafisen käyttöliittymän avulla. Webminin uusin versio tätä opetusohjelmaa kirjoitettaessa on 1.930. Asennamme saman osana tätä opetusohjelmaa.

Tämä opetusohjelma sisältää vaiheet, jotka vaaditaan Webminin asentamiseen suosittuun Linux-jakelun Ubuntuun ja sen käyttämiseen Apachen kautta määrittämällä se käänteiseksi välityspalvelimeksi. Tällä tavalla asennamme Webminin ja käytämme sitä Apachen kautta tavallisten HTTP/HTTPS-porttien kautta. Se sisältää kaikki tarvittavat vaiheet Webminin asentamiseen ja käyttämiseen Ubuntu 18.04 LTS:ssä. Vaiheiden tulee olla samanlaisia muissa Linux-järjestelmissä ja Ubuntu-versioissa.

Voit myös seurata asianmukaisia opetusohjelmia, kuten Apache 2:n asentaminen Ubuntu 18.04 LTS:ään, Virtual Hostin määrittäminen Apachessa ja Let’s Encrypt For Apache -sovelluksen asentaminen Ubuntuun.

Ubuntu-palvelin – Sinulla on pääkäyttäjän oikeudet tai oikeudet käyttää sudoa Ubuntu-palvelimella jatkaaksesi tätä opetusohjelmaa.

Apache-verkkopalvelin – Se olettaa, että Apache on jo asennettu järjestelmään ja että se on määritetty oikein käyttämään virtuaalipalvelinta verkkotunnuksen nimellä. Se voidaan tehdä helposti paikallisessa järjestelmässäsi, jos sinulla on staattinen IP-osoite. Voit myös seurata Apache 2:n asentamista Ubuntu 18.04 LTS:ään Apache-verkkopalvelimen asentamiseksi.

Palomuuri – Varmista, että portit 80 ja 443 ovat auki.

Verkkotunnus – Sinun on myös omistettava verkkotunnus jatkaaksesi tätä opetusohjelmaa. Se olettaa, että toimialueen tietue on määritetty palvelimelle ja se osoittaa oikeaan IP-osoitteeseen.

Apache-moduulit – Varmista myös osana tätä opetusohjelmaa, että asianmukaiset apache-moduulit ovat käytössä alla kuvatulla tavalla.

# Ota uudelleenkirjoitus käyttöön modulesudo a2enmod rewrite# Ota SSL käyttöön modulesudo a2enmod ssl# Ota välityspalvelin käyttöön modulesudo a2enmod proxy_http# Käynnistä Apachesudo systemctl uudelleenkäynnistys apache2Tässä osiossa otamme sen käyttöön ja lisäämme virtuaalisen isännän päästäksesi sovellukseen verkkotunnuksen avulla. Voit ohittaa tämän vaiheen, jos sinulla on jo aktiivinen verkkosivusto tai sovellus, joka on käytettävissä verkkotunnuksen nimeä käyttävästä selaimesta.

Lisää ja päivitä Virtual Host Apache-verkkopalvelimeen alla kuvatulla tavalla. Olen käyttänyt nanoeditoria esittelytarkoituksiin. Voit käyttää mitä tahansa valitsemaasi editoria. Korvaa myös esimerkki.com todellisella verkkotunnuksella. Luo hakemisto /var/www/example.com/html tallentaaksesi verkkosivuston tai sovellustiedostot ja /var/www/example.com/logs verkkosivustokohtaisille lokeille.

# Lisää Virtual Hostsudo nano /etc/apache2/sites-available/example.com.conf# ContentServerName example.comServerAlias www.example.comServerAdmin admin@example.comDocumentRoot /var/www/example.com/htmlAsetukset -Indexyrexym +FolksDIndexyre htmlAllowOverride AllEdellytä kaikki grantErrorLog /var/www/example.com/logs/error.logCustomLog /var/www/example.com/logs/access.log combined# Tallenna ja poistu editoristaTallenna tiedosto Nano-tekstieditorilla painamalla CTRL + O ja kirjoittamalla sitten tiedosto painamalla Enter. Sulje editori painamalla CTRL + X. Ota nyt virtuaalinen isäntä käyttöön alla olevan kuvan mukaisesti. Varmista, että hakemistot /var/www/example.com/html ja /var/www/example.com/logs ovat olemassa.

# Luo hakemistosudo mkdir -p /var/www/example.com/htmlsudo mkdir -p /var/www/example.com/logs# Vaihtoehtoisesti poista oletusasetukset käytöstäsudo a2dissite 000-default# Test configurationsudo apache2ctl virtuaalinen isäntä# OutputSyntax OKu En# a2ensite example.com# OutputEnabling site example.com.Voit aktivoida uuden kokoonpanon suorittamalla:systemctl reload apache2# Test configurationsudo apache2ctl configtest# OutputSyntax OK# Reload Apachesudo systemctl reload apache2Lisää nyt index.html-tiedosto, jossa on sisältöä alla olevan kuvan mukaisesti.

# Lisää index.htmlsudo nano /var/www/example.com/html/index.html# ContentMy DomainTervetuloa verkkotunnukseeni.

# Tallenna ja poistu editoristaJos verkkotunnuksesi osoittaa oikein järjestelmääsi, sinun on voitava käyttää sitä selaimella siirtymällä osoitteeseen http://www.example.com/index.html. Sen pitäisi näyttää yksinkertaisen HTML-tiedostomme tulos – Tervetuloa verkkotunnukseni.

Tässä osiossa asennamme Certbotin uusimman version käyttämällä virallista arkistoa. Voit poistaa Certbotin edellisen asennuksen käyttämällä alla esitettyjä komentoja.

# Poista Certbotsudo apt poista python-certbot-apachesudo apt poista certbotsudo apt purge certbotsudo apt-get autoclean# Varmista, että käytät purgea - se puhdistaa kaikki asetustiedostotsudo apt-get autoremove# TAIsudo apt-get --purge autoremoveNow lisäämme virallisen arkiston järjestelmän arkistoihin. Se voidaan tehdä alla olevan kuvan mukaisesti.

# Lisää Certbot repositorysudo add-apt-repository ppa:certbot/certbot# Paina Enter vahvistaaksesi Tämä on Debian Let's Encrypt Teamin valmistelemien ja Ubuntua varten backportoitujen pakettien PPA. Lisätietoja: https://launchpad.net/~certbot/+archive/ubuntu/certbotPaina [ENTER] jatkaaksesi tai Ctrl-c peruuttaaksesi sen lisäämisen.......Päivitä nyt pakettihakemisto käyttämällä komento alla olevan kuvan mukaisesti.

# Päivitä paketit indexsudo apt-get updateVoimme asentaa Certbotin alla olevan komennon avulla.

# Asenna Let's Encryptsudo apt-get install python-certbot-apache# Asennuksen tulokset......Asetetaan python3-certbot-apache (0.31.0-1+ubuntu18.04.1+certbot+1) ...Asetetaan python -certbot-apache (0.31.0-1+ubuntu18.04.1+certbot+1) ...Käsittelylaukaisimia järjestelmälle (237-3ubuntu10.29) ...Käsittelyn laukaisuja man-db:lle (2.8.3-2ubuntu0.1 ) ...Prosessoidaan ufw:n (0.36-0ubuntu0.18.04.1) triggereitä ...Prosessoidaan triggereitä ureadaheadille (0.100.0-21) ...Käsitellään libc-binin (2.27-3ubuntu1) liipaimia ...Voimme vahvistaa asennuksen tarkistamalla Certbot-version alla olevan kuvan mukaisesti.

# Tarkista Certbot versioncertbot --version# Outputcertbot 0.31.0Näin voimme puhdistaa Certbotin nykyisen asennuksen ja asentaa sen uusimman version järjestelmään.

Asennamme SSL-varmenteen ja suojatun virtuaalipalvelimen tässä vaiheessa. Se voidaan tehdä alla olevan kuvan mukaisesti.

# Asenna varmenne - Syntaksi - Single Domainsudo letsencrypt --apache -d--email # Install Certificate - Syntaksi - Multiple Domainssudo letsencrypt --apache -d ,, --email # Esimerkkisudo letsencrypt --apache -d example.com,www. esimerkki.com --sähköposti admin@example.com# Hyväksyn - Paina A ja Enter - Vain ensimmäistä kertaa Vianetsintälokin tallentaminen tiedostoon /var/log/letsencrypt/letsencrypt.log Valitut lisäosat: Authenticator apache, Installer apache- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -Lue käyttöehdot osoitteessa https://letsencrypt.org/documents/LE- SA-v1.2-15.11.2017.pdf. Sinun on hyväksyttävä rekisteröityäksesi ACME-palvelimelle osoitteessa https://acme-v02.api.letsencrypt.org/directory- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -(A)hyväksy/(C)ancel: A# Jaa sähköposti viestintää varten - Paina Y ja Enter- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -Oletko valmis jakamaan sähköpostiosoitteesi Electronic FrontierFoundationin kanssa, joka on Let's Encrypt -projektin perustajakumppani ja ei -voittojärjestö, joka kehittää Certbotia? Haluamme lähettää sinulle sähköpostia verkon salaustyöstämme, EFF:n uutisista, kampanjoista ja tavoista tukea digitaalista vapautta.- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -(Y)es/(N)o: Y# Valitse uudelleenohjausvaihtoehdot - redirectValitse, ohjataanko HTTP-liikenne HTTPS:ään vai ei, jolloin HTTP-yhteys poistetaan.- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -1: Ei uudelleenohjausta - Älä tee muita muutoksia verkkopalvelimeen Configuration.2: Uudelleenohjaus – Ohjaa kaikki pyynnöt suojattuun HTTPS-yhteyteen. Valitse tämä uusille sivustoille tai jos olet varma, että sivustosi toimii HTTPS:llä. Voit kumota tämän muutoksen muokkaamalla verkkopalvelimesi asetuksia.- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -Valitse oikea numero [1-2] ja sitten [enter] (peruuta painamalla 'c'): 2# Varmenne asennettu onnistuneesti Onnittelut! Olet onnistuneesti ottanut käyttöön https://example.comTestaa määritykset osoitteessa:https://www.ssllabs.com/ssltest/analyze.html?d=example.com- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - TÄRKEITÄ HUOMAUTUKSIA: - Onnittelut! Varmenteesi ja ketjusi on tallennettu osoitteeseen: /etc/letsencrypt/live/example.com/fullchain.pem Avaintiedostosi on tallennettu osoitteeseen: /etc/letsencrypt/live/example.com/privkey.pem Varmenne vanhenee 2020-01-01. Jos haluat hankkia uuden tai muokatun version tästä sertifikaatista tulevaisuudessa, suorita certbot uudelleen "certonly"-vaihtoehdolla. Jos haluat uusia *kaikki* varmenteesi ei-interaktiivisesti, suorita "certbot renew" - Jos pidät Certbotista, harkitse työmme tukemista: Lahjoittamalla ISRG:lle / Let's Encrypt: https://letsencrypt.org/donate Lahjoittaminen EFF:lle: https://eff.org/donate-leJos nyt yrität avata URL-osoitteen – http://www.example.com/index.html, sen on ohjattava sinut osoitteeseen https://www.example. fi/index.html. Varmista, että palomuurisi sallii tiedonsiirron portissa 443.

Näin voimme suojata koko verkkosivuston tai sovelluksen käyttämällä SSL-varmennetta turvalliseen viestintään Apache-verkkopalvelimen ja asiakkaiden (selain jne.) kautta.

Jos nyt avaat virtuaalisen isäntätiedoston uudelleen, sinun täytyy nähdä uudelleenohjausrivit isäntäsi alaosassa.

# Tarkista Virtual Hostsudo nano /etc/apache2/sites-available/example.com.conf# Vieritä alas..... }%{REQUEST_URI} [END,NE,R=pysyvä]Uudelleenkirjoitussääntö ohjaa kaikki HTTP-pyynnöt HTTPS:ään.

Certbot-asiakasohjelma myös luo SSL-virtuaalipalvelimen ja ottaa sen käyttöön osana SSL-asennusprosessia. Voit tarkistaa sen sisällön alla olevan kuvan mukaisesti.

# Tarkista SSL Virtual Hostsudo nano /etc/apache2/sites-available/example.com-le-ssl.conf# ContentServerName example.comServerAlias www.example.comServerAdmin admin@example.comDocumentRoot /var/www/example.com -/html Hakemistot +FollowSymLinksDirectoryIndex index.phpAllowOverride AllEdellytä kaikki myönnetty ErrorLog /var/www/example.com/logs/error.logCustomLog /var/www/example.com/logs/access.log combinedSSLCertificateFile/live/letexlchampinle .pemSSLCertificateKeyFile /etc/letsencrypt/live/example.com/privkey.pemInclude /etc/letsencrypt/options-ssl-apache.confCerbot määrittää SSL-virtuaalipalvelimesi yllä kuvatulla tavalla.

Let’s Encryptin myöntämät SSL-varmenteet vanhenevat 90 päivän kuluttua asennuspäivästä. Hyvä puoli on, että virallisesta arkistosta asentamamme Certbot tarkistaa uusimisen kahdesti päivässä järjestelmäajastimen avulla. Automaattinen uusimisominaisuus muussa kuin systemd-ajastimessa saadaan hakemistoon /etc/cron.d sijoitetusta cron-skriptistä. Se uusii varmenteet, jotka vanhenevat seuraavan 30 päivän kuluessa.

Voit myös testata uusimisprosessia simuloimalla uusimiskomentoa alla kuvatulla tavalla.

# Simulate renewal commandsudo certbot renew --dry-runYllä oleva komento näyttää lokit, joissa on viestejä saadakseen käsityksen siitä, miten se ajetaan varsinaista uusimista varten. Voimme myös suorittaa komennon manuaalisesti uusimaan varmenteet, jotka vanhenevat seuraavan 30 päivän aikana.

# Renew certificatessudo certbot renew# Uusimisviestit Vianetsintälokin tallentaminen tiedostoon /var/log/letsencrypt/letsencrypt.log- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Käsitellään /etc/letsencrypt/renewal/example.com.conf- - - - - - - - - - - - - - - - - - - - - - - - - - ----------------------------------------------------- - - - - - - - - - -Seuraavia varmenteita ei ole määrä uusia:/etc/letsencrypt/live/example.com/fullchain.pem vanhenee 2020-01-01 (ohitettu)Uusia ei yritetty.- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -Apache-palvelu on ladattava uudelleen varmenteen jälkeen uusiminen. Voimme tehdä sen liittämällä -renew-hook "systemctl reload apache2" /etc/cron.d/certbot-tiedostoon alla olevan kuvan mukaisesti.

# Liitä uusi koukku0 */12 * * * juuritesti -x /usr/bin/certbot -a \! -d /run/systemd/system && perl -e 'sleep int(rand(43200))' && certbot -q renew --renew-hook "systemctl reload apache2"Suorita nyt jälleen kuivaajo simuloimalla uusimiskomentoa alla olevan kuvan mukaisesti.

# Simuloi uusimiskomentoa sudo certbot renew --dry-runSen pitäisi toimia onnistuneesti varmistaakseen, että varmenteet uusitaan automaattisesti ennen niiden vanhenemista.

Tässä vaiheessa asennamme Webminin käyttämällä virallista tietovarastoa sekä Debian- että ei-Debian-pohjaisissa järjestelmissä. Voimme asentaa Webminin käyttämällä Webmin APT -varastoa Ubuntuun alla kuvatulla tavalla. Olen käyttänyt nanoeditoria esittelytarkoituksiin. Voit käyttää mitä tahansa valitsemaasi editoria.

# Lisää repositorysudo nano /etc/apt/sources.list# Lisää nämä rivit osoitteessa lastdeb http://download.webmin.com/download/repository sarge contribdeb http://webmin.mirror.somersettechsolutions.co.uk/repository sarge contrib # Tallenna ja poistu editoristaTallenna tiedosto Nano-tekstieditorilla painamalla CTRL + O ja paina sitten Enter kirjoittaaksesi tiedosto. Sulje editori painamalla CTRL + X.

Asenna GPG-avain alla olevan kuvan mukaisesti. Tarvitsemme GPG-avaimen luottaaksemme arkistoon.

# Siirry haluamaasi hakemistooncd ~# Lataa GPG Keywget http://www.webmin.com/jcameron-key.asc# Lisää Keysudo apt-key add jcameron-key.asc# OutputOKNyt voimme asentaa Webminin uusin versio alla olevan kuvan mukaisesti.

# Päivitä paketit indexsudo apt-get update# Asenna Webminsudo apt-get install webmin -y# Asennuslokit Asennetaan webmin (1.930) ...Webmin asennus valmis. Voit nyt kirjautua osoitteeseen https://ip-xx-xx-xx-xx:10000/root-käyttäjänä root-salasanallasi tai kenellä tahansa käyttäjällä, joka voi käyttää sudoto-ajo-komentoja root-käyttäjänä. Man-db:n (2.8. 3-2ubuntu0.1) ...Käsittelyä mime-tuen (3.60ubuntu1) triggereillä ...Ureadaheadin (0.100.0-21) laukaisujen käsitteleminen ...Systemd:n (237-3ubuntu10.29) laukaisujen käsittely...Voit testata Webminiä, jos portti 10000 on auki. Muussa tapauksessa ohita tämä osio ja jatka seuraavaan osaan.

Pääsimme suoraan Webminiin käyttämällä URL-osoitetta – https://xx.xx.xx.xx:10000, jos portti 10000 avataan. Muista korvata xx.xx.xx.xx todellisella IP-osoitteellasi. Se näyttää turvallisuusriskivaroituksen kuvan 1 mukaisesti.

Kuva 1

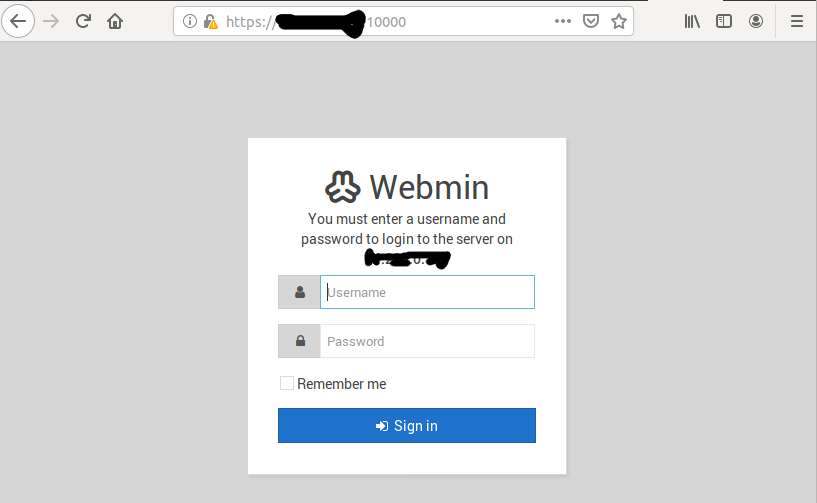

Hyväksy riski ja jatka Webminin käyttöä. Se näyttää sisäänkirjautumisnäytön kuvan 2 mukaisesti.

Kuva 2

Kirjaudu nyt Webminiin root- tai sudo-käyttäjätunnuksillasi. Voit myös muuttaa Webminin pääkäyttäjätietoja alla olevan komennon avulla.

# Muuta Webminin salasanasudo /usr/share/webmin/changepass.pl /etc/webmin# Esimerkkisudo /usr/share/webmin/changepass.pl /etc/webmin root pass123Yllä oleva komento muuttaa Webminin pääkäyttäjän salasanan . Kirjaudu nyt Webminiin. Se näyttää kojelaudan kuvan 3 mukaisesti.

Kuva 3

Pääsemme Webminiin määrittämällä käänteisen välityspalvelimen portissa 80/443 tavalliseksi verkkosovellukseksi määrittämällä verkkopalvelimen. Näin vältytään avaamasta ylimääräistä porttia Webminille eli 10000:lle ja ylläpidettämästä SSL-varmennetta Webminille. Se voidaan tehdä Apache-verkkopalvelimelle alla kuvatulla tavalla.

# Päivitä SSL Virtual Hostsudo nano /etc/apache2/sites-available/example.com-le-ssl.conf# ContentServerName example.comServerAlias www.example.comServerAdmin admin@example.comProxyPass / http://localhost/Reverse /ProxyPas0 http://localhost:10000/ErrorLog /var/www/example.com/logs/error.logCustomLog /var/www/example.com/logs/access.log combinedSSLCertificateFile /etc/letsencrypt/live/example.com/fullchain .pemSSLCertificateKeyFile /etc/letsencrypt/live/example.com/privkey.pemInclude /etc/letsencrypt/options-ssl-apache.conf# Tallenna ja poistu editoristaSinun on otettava käyttöön Apache-verkkopalvelimen proxy_http-moduuli kuvan mukaisesti alla.

# Ota Proxysudo a2enmod proxy_http# Test configurationsudo apache2ctl configtest# Lataa Apachesudo systemctl reload apache2Meidän on myös määritettävä Webmin hyväksymään yhteydet Apachesta alla olevan kuvan mukaisesti. Varmista myös, että käytät FQDN:ää tai verkkotunnuksen nimeä, jota käytettiin verkkosivustolle. Voimme määrittää Webminin ensisijaiselle toimialueelle alla kuvatulla tavalla.

# Päivitä configsudo nano /etc/webmin/config# Lisää viimein..........referers=example.com# Tallenna ja poistu editorista Päivitä miniservsudo nano /etc/webmin/miniserv.conf# Määritä SSL.. .ssl=0......ssl_redirect=0# Tallenna ja poistu editorista# Käynnistä Webminsudo systemctl Käynnistä webmin uudelleenNyt voimme käyttää Webminiä ensisijaisen toimialueen avulla ohjaamalla osoitteeseen https://www.example.com. Se näyttää kirjautumisnäytön alla olevan kuvan mukaisesti.

Kuva 4

Meidän on päivitettävä SSL-varmenne, jotta voimme tukea aliverkkotunnusta. Se voidaan tehdä alla olevan kuvan mukaisesti. Let's Encrypt sallii jopa 100 verkkotunnusta yhdelle SSL-varmenteelle.

# Asenna varmenne - Syntaksi - Single Domainsudo letsencrypt --apache -d example.com,www.example.com,sub1.example.com --email admin@example.comVoimme määrittää Apache-palvelimen käyttämään Webminiä aliverkkotunnuksen kautta. Tällä tavalla voimme käyttää verkkosivustoa pääverkkotunnuksen kautta ja käyttää Webminiä aliverkkotunnuksen kautta. Se voidaan tehdä Apache-verkkopalvelimelle alla kuvatulla tavalla.

# Päivitä SSL Virtual Hostsudo nano /etc/apache2/sites-available/sub1.example.com-le-ssl.conf# ContentServerName example.comServerAlias sub1.example.comServerAdmin admin@example.comProxyPass / http://localhost/:10000/ ProxyPassReverse / http://localhost:10000/ErrorLog /var/www/example.com/logs/error.logCustomLog /var/www/example.com/logs/access.log combinedSSLCertificateFile /etc/letsencrypt/live/example.com /fullchain.pemSSLCertificateKeyFile /etc/letsencrypt/live/example.com/privkey.pemInclude /etc/letsencrypt/options-ssl-apache.conf# Tallenna ja poistu editorista# Test configurationsudo apache2ctl configtest# Ota käyttöön aliverkkotunnus.com. -le-ssl# Reload Apachesudo systemctl reload apache2Meidän on myös määritettävä Webmin hyväksymään yhteydet Apachelta alla kuvatulla tavalla. Voimme määrittää Webminin aliverkkotunnukselle alla kuvatulla tavalla.

# Päivitä configsudo nano /etc/webmin/config# Lisää viimein..........referers=sub1.example.com# Tallenna ja poistu editorista Päivitä miniservsudo nano /etc/webmin/miniserv.conf# Määritä SSL ...ssl=0......ssl_redirect=0# Tallenna ja poistu editorista# Käynnistä Webminsudo systemctl Käynnistä webmin uudelleenNyt voimme käyttää Webminiä aliverkkotunnuksen avulla ohjaamalla osoitteeseen https://sub1.example.com .

Voimme määrittää Apache-palvelimen käyttämään Webminiä alihakemiston kautta. Tällä tavalla voimme käyttää verkkosivustoa pääverkkotunnuksen kautta ja Webminin ali-URL-osoitteen kautta. Se voidaan tehdä Apache-verkkopalvelimelle alla kuvatulla tavalla.

# Päivitä SSL Virtual Hostsudo nano /etc/apache2/sites-available/example.com-le-ssl.conf# ContentServerName example.comServerAlias www.example.comServerAdmin admin@example.comProxyPass /webmin/ http://localhost/:10000/ ProxyPassReverse /webmin/ http://localhost:10000/DocumentRoot /var/www/example.com/htmlAsetukset -Indeksit +FollowSymLinksDirectoryIndex index.phpAllowOverride AllEdellyttävät kaikki myönnetyt ErrorLog /var/www/logsample/rtom. www/example.com/logs/access.log combinedSSLCertificateFile /etc/letsencrypt/live/example.com/fullchain.pemSSLCertificateKeyFile /etc/letsencrypt/live/example.com/privkey.pemInclude /etc/letsencrypt/options-apachesl-ssl .conf# Tallenna ja poistu editorista# Test configurationsudo apache2ctl configtest# Lataa Apachesudo systemctl reload apache2Meidän on myös määritettävä Webmin hyväksymään yhteydet Apachesta alla kuvatulla tavalla. Voimme määrittää Webminin alihakemistoon alla olevan kuvan mukaisesti.

# Päivitä configsudo nano /etc/webmin/config# Lisää viimein.........relative_redir=0referers=example.comwebprefix=/webminwebprefixnoredir=1# Tallenna ja poistu editorista Päivitä miniservsudo nano /etc/webmin/miniserv .conf# Määritä SSL...ssl=0......ssl_redirect=0# Tallenna ja poistu editorista# Käynnistä Webminsudo uudelleen systemctl Käynnistä webmin uudelleenNyt pääsemme Webminiin käyttämällä alihakemistoa ohjaamalla osoitteeseen https:// www.example.com/webmin/.

Näin voimme asentaa Webminin ja käyttää sitä ensisijaisen toimialueen, aliverkkotunnuksen ja alihakemiston kautta määrittämällä Apache-verkkopalvelimen käänteiseksi välityspalvelimeksi.

PREV: Aloita, asenna ja määritä lisenssipalvelin

NEXT: Määritä käytettävän RD-istunnon isäntäpalvelimen lisenssipalvelin