Často kladené dotazy Azure Virtual Network (FAQ)

06/26/202029 minut ke čteníAzura Virtuální síť (VNet) je reprezentace vaší vlastní sítě v cloudu. Je to logická izolace cloudu Azure vyhrazeného pro vaše předplatné. Virtuální sítě můžete použít k zřizování a správě virtuálních privátních sítí (VPN) v Azure a volitelně k propojení virtuálních sítí s jinými virtuálními sítěmi v Azure nebo s vaší místní IT infrastrukturou a vytvářet hybridní nebo mezipodniková řešení. Každá virtuální síť, kterou vytvoříte, má svůj vlastní blok CIDR a lze ji propojit s jinými virtuálními sítěmi a místními sítěmi, pokud se bloky CIDR nepřekrývají. Máte také kontrolu nad nastavením serveru DNS pro virtuální sítě a segmentaci virtuální sítě do podsítí.

Pomocí virtuálních sítí:

Vytvořte vyhrazenou soukromou cloudovou virtuální síť. Někdy pro své řešení nepotřebujete konfiguraci mezi prostory. Když vytvoříte virtuální síť, vaše služby a virtuální počítače v rámci vaší virtuální sítě spolu mohou přímo a bezpečně komunikovat v cloudu. Stále můžete konfigurovat připojení koncových bodů pro virtuální počítače a služby, které vyžadují internetovou komunikaci, jako součást vašeho řešení.

Bezpečně rozšiřte své datové centrum. Pomocí virtuálních sítí můžete vytvářet tradiční sítě VPN typu site-to-site (S2S) pro bezpečné škálování kapacity datového centra. S2S VPN používají IPSEC k zajištění zabezpečeného připojení mezi vaší podnikovou bránou VPN a Azure.

Povolte scénáře hybridního cloudu. Virtuální sítě vám poskytují flexibilitu pro podporu řady scénářů hybridního cloudu. Cloudové aplikace můžete bezpečně připojit k jakémukoli typu místního systému, jako jsou sálové počítače a systémy Unix.

Začněte v dokumentaci k virtuální síti. Tento obsah poskytuje přehled a informace o nasazení pro všechny funkce virtuální sítě.

Ano. Virtuální síť můžete používat, aniž byste ji připojovali k vaší provozovně. Můžete například spouštět řadiče domény Microsoft Windows Server Active Directory a farmy SharePoint výhradně ve virtuální síti Azure.

Ano. Prostřednictvím Azure Marketplace můžete nasadit síťové virtuální zařízení pro optimalizaci WAN od několika dodavatelů.

K vytvoření nebo konfiguraci virtuální sítě můžete použít následující nástroje:

Doporučujeme vám použít rozsahy adres uvedené v RFC 1918, které IETF vyčlenila pro soukromé, nesměrovatelné adresní prostory:

10.0.0.0 - 10.255.255.255(10/8 předpona)172.16.0.0 - 172.31.255.255(172.16/12 předpona)192.168.0.0 - 192.165.519.mezera adresy 162.165.255. může fungovat, ale může mít nežádoucí vedlejší účinky.Navíc nemůžete přidat následující rozsahy adres:

224.0.0.0/4 (Multicast)255.255.255.255/32 (Broadcast)127.0.0.0/8 (Loopback)169.254.0.0/16 (Link-local)168.63.129.16/32 (Interní DNS) Ih3C IP adresy v mých virtuálních sítích?Ano. Další informace o rozsahu veřejných IP adres najdete v tématu Vytvoření virtuální sítě. Veřejné IP adresy nejsou přímo dostupné z internetu.

Ano. Podrobnosti najdete v tématu limity Azure. Prostory adres podsítě se nemohou vzájemně překrývat.

Ano. Azure rezervuje 5 IP adres v každé podsíti. Jedná se o x.x.x.0-x.x.x.3 a poslední adresu podsítě. x.x.x.1-x.x.x.3 je v každé podsíti rezervováno pro služby Azure.

x.x.x.0: Síťová adresax.x.x.1: Rezervováno Azure pro výchozí bránux.x.x.2, x.x.x.3: Rezervováno Azure k mapování IP adres DNS Azure na prostor virtuální sítěx.x.x.255: Adresa vysílání sítě pro podsítě o velikosti /25 a větší. V menších podsítích se bude jednat o jinou adresu.Nejmenší podporovaná podsíť IPv4 je /29 a největší je /2 (při použití podsítě CIDR Podsítě IPv6 musí mít velikost přesně /64.

Ne. Virtuální sítě jsou překryvy vrstvy 3. Azure nepodporuje žádnou sémantiku vrstvy 2.

Ano. Můžete vytvořit směrovací tabulku a přiřadit ji k podsíti. Další informace o směrování v Azure najdete v tématu Přehled směrování.

Ne. Multicast a broadcast nejsou podporovány.

V rámci virtuálních sítí můžete používat protokoly TCP, UDP a ICMP TCP/IP. Unicast je podporován v rámci virtuálních sítí, s výjimkou Dynamic Host Configuration Protocol (DHCP) přes Unicast (zdrojový port UDP/68 / cílový port UDP/67) a zdrojový port UDP 65330, který je vyhrazen pro hostitele. Multicast, broadcast, IP-in-IP zapouzdřené pakety a pakety GRE (Generic Routing Encapsulation) jsou ve virtuálních sítích blokovány.

Ne.

Ne.

Ano. Podsítě lze do virtuálních sítí přidávat kdykoli, pokud rozsah adres podsítě není součástí jiné podsítě a v rozsahu adres virtuální sítě zbývá volné místo.

Ano. Můžete přidat, odebrat, rozšířit nebo zmenšit podsíť, pokud v ní nejsou nasazeny žádné virtuální počítače nebo služby.

Ano. Bloky CIDR používané virtuální sítí můžete přidávat, odebírat a upravovat.

Ano. Všechny služby nasazené v rámci virtuální sítě se mohou připojit odchozí k internetu. Další informace o odchozích připojeních k internetu v Azure najdete v tématu odchozí připojení. Pokud se chcete příchozí připojit k prostředku nasazenému prostřednictvím Správce prostředků, musí mít prostředek přiřazenou veřejnou IP adresu. Další informace o veřejných IP adresách naleznete v části Veřejné IP adresy. Ke každé cloudové službě Azure nasazené v Azure je přiřazen veřejně adresovatelný VIP. Definujete vstupní koncové body pro role PaaS a koncové body pro virtuální stroje, abyste těmto službám umožnili přijímat připojení z internetu.

Ano, virtuální sítě mohou být pouze IPv4 nebo duální zásobník (IPv4+IPv6). Podrobnosti najdete v tématu Přehled IPv6 pro virtuální sítě Azure.

Ne. Virtuální síť je omezena na jeden region. Virtuální síť však zahrnuje zóny dostupnosti. Další informace o zónách dostupnosti naleznete v tématu Přehled zón dostupnosti. Pomocí partnerského vztahu virtuální sítě můžete propojit virtuální sítě v různých oblastech. Podrobnosti naleznete v tématu Přehled partnerského vztahu virtuální sítě

Ano. Jednu virtuální síť můžete připojit k jiné virtuální síti pomocí:

Použijte rozhodovací tabulku na stránce Rozlišení názvů pro virtuální počítače a instance rolí, která vás provede všemi Dostupné možnosti DNS.

Ano. Adresy IP serveru DNS můžete zadat v nastavení virtuální sítě. Toto nastavení se použije jako výchozí server(y) DNS pro všechny virtuální počítače ve virtuální síti.

Odkaz na limity Azure.

Ano. Seznam serverů DNS pro vaši virtuální síť můžete kdykoli změnit. Pokud změníte seznam serverů DNS, musíte provést obnovení zapůjčení DHCP na všech dotčených virtuálních počítačích ve virtuální síti, aby se nové nastavení DNS projevilo. U virtuálních počítačů s operačním systémem Windows to můžete provést zadáním ipconfig /renew přímo na virtuálním počítači. Další typy OS naleznete v dokumentaci k obnovení zapůjčení DHCP pro konkrétní typ OS.

DNS poskytovaná Azure je služba DNS pro více tenantů nabízená společností Microsoft. Azure registruje všechny vaše virtuální počítače a instance role cloudové služby v této službě. Tato služba poskytuje rozlišení názvů podle názvu hostitele pro virtuální počítače a instance rolí obsažené ve stejné cloudové službě a podle úplného názvu domény pro virtuální počítače a instance rolí ve stejné virtuální síti. Další informace o DNS najdete v tématu Překládání názvů pro virtuální počítače a instance role Cloud Services.

Existuje omezení na prvních 100 cloudových služeb ve virtuální síti pro překlad názvů mezi tenanty pomocí DNS poskytovaných Azure. Pokud používáte svůj vlastní server DNS, toto omezení neplatí.

Ano. Servery DNS pro virtuální počítač nebo cloudovou službu můžete nastavit tak, aby přepsaly výchozí nastavení sítě. Doporučuje se však co nejvíce používat celosíťový DNS.

Ne. Pro své virtuální sítě nemůžete zadat vlastní příponu DNS.

Ano. Všechna síťová rozhraní (NIC) připojená k virtuálnímu počítači nasazenému prostřednictvím modelu nasazení Správce prostředků musí být připojena k virtuální síti. Virtuální počítače nasazené prostřednictvím klasického modelu nasazení lze volitelně připojit k virtuální síti.

Soukromé: Přiděluje se každé síťové kartě v rámci každého virtuálního počítače. Adresa se přiděluje pomocí statické nebo dynamické metody. Soukromé IP adresy se přidělují z rozsahu, který jste zadali v nastavení podsítě vaší virtuální sítě. Prostředkům nasazeným prostřednictvím klasického modelu nasazení jsou přiřazeny privátní IP adresy, i když nejsou připojeny k virtuální síti. Chování alokační metody se liší v závislosti na tom, zda byl prostředek nasazen pomocí Resource Manageru nebo klasického modelu nasazení:

Správce prostředků: Soukromá IP adresa přiřazená dynamickou nebo statickou metodou zůstává přiřazena virtuálnímu počítači (Správci prostředků), dokud není prostředek odstraněn. Rozdíl je v tom, že při použití statického vybíráte adresu, kterou chcete přiřadit, a Azure volí při použití dynamické. Klasické: Soukromá IP adresa přiřazená dynamickou metodou se může změnit, když se virtuální počítač (klasický) restartuje poté, co byl zastaven. (dealokovaný) stát. Pokud potřebujete zajistit, aby se soukromá IP adresa pro prostředek nasazený prostřednictvím klasického modelu nasazení nikdy nezměnila, přiřaďte soukromou IP adresu pomocí statické metody.Veřejné: Volitelně přiřazené k síťovým adaptérům připojeným k virtuálním počítačům nasazeným prostřednictvím Azure Resource Manager model nasazení. Adresu lze přiřadit metodou statické nebo dynamické alokace. Všechny instance role virtuálních počítačů a cloudových služeb nasazené prostřednictvím klasického modelu nasazení existují v rámci cloudové služby, které je přiřazena dynamická, veřejná virtuální IP adresa (VIP). Veřejná statická IP adresa, nazývaná rezervovaná IP adresa, může být volitelně přiřazena jako VIP. Veřejné IP adresy můžete přiřadit jednotlivým virtuálním počítačům nebo instancím role Cloud Services nasazeným prostřednictvím klasického modelu nasazení. Tyto adresy se nazývají veřejná IP na úrovni instance (adresy ILPIP a lze je přidělovat dynamicky.

Ne. Soukromou IP adresu nelze rezervovat. Pokud je k dispozici soukromá adresa IP, je serverem DHCP přiřazena virtuálnímu počítači nebo instanci role. Virtuální počítač může nebo nemusí být ten, kterému chcete přiřadit soukromou IP adresu. Soukromou IP adresu již vytvořeného virtuálního počítače však můžete změnit na jakoukoli dostupnou soukromou IP adresu.

Záleží. Pokud byl virtuální počítač nasazen prostřednictvím Správce prostředků, ne, bez ohledu na to, zda byla IP adresa přiřazena metodou statické nebo dynamické alokace. Pokud byl virtuální počítač nasazen prostřednictvím klasického modelu nasazení, dynamické IP adresy se mohou změnit při spuštění virtuálního počítače poté, co byl ve stavu zastaveno (dealokace). Adresa je uvolněna z virtuálního počítače nasazeného prostřednictvím kteréhokoli modelu nasazení, když je virtuální počítač odstraněn.

Ano, ale nedoporučuje se to, pokud to není nutné, například při přiřazování více IP adres virtuálnímu počítači. Podrobnosti najdete v tématu Přidání více adres IP do virtuálního počítače. Pokud se IP adresa přiřazená k Azure NIC připojenému k virtuálnímu počítači změní a IP adresa v operačním systému virtuálního počítače je jiná, ztratíte připojení k virtuálnímu počítači.

Nic. IP adresy (veřejné VIP, veřejné a soukromé) zůstávají přiřazeny slotu nasazení cloudové služby nebo virtuálnímu počítači.

Ano. Další informace najdete v článku Jak přesunout instanci virtuálního počítače nebo role do jiné podsítě.

Ne. MAC adresu nelze staticky konfigurovat.

Ano, MAC adresa zůstane stejná pro virtuální počítač nasazený prostřednictvím modelu Resource Manager i klasického nasazení, dokud nebude odstraněn. Dříve byla MAC adresa uvolněna, pokud byl virtuální počítač zastaven (dealokován), ale nyní je MAC adresa zachována, i když je virtuální počítač v uvolněném stavu. MAC adresa zůstává přiřazena síťovému rozhraní, dokud není síťové rozhraní odstraněno nebo dokud není změněna soukromá IP adresa přiřazená k primární konfiguraci IP primárního síťového rozhraní.

Ano. Všechny instance role virtuálních počítačů a cloudových služeb nasazené v rámci virtuální sítě se mohou připojit k internetu.

Ano. Webové aplikace můžete nasadit do virtuální sítě pomocí ASE (App Service Environment), připojit backend vašich aplikací k vašim virtuálním sítím pomocí integrace virtuálních sítí a uzamknout příchozí provoz do vaší aplikace pomocí koncových bodů služeb. Další informace naleznete v následujících článcích:

Ano. V rámci virtuálních sítí můžete (volitelně) nasadit instance role Cloud Services. Chcete-li tak učinit, zadejte název virtuální sítě a mapování role/podsítě v části konfigurace sítě v konfiguraci služby. Nemusíte aktualizovat žádné své binární soubory.

Ano. Sadu škálování virtuálního počítače musíte připojit k virtuální síti.

Ano, podrobnosti najdete v tématu Integrace virtuální sítě pro služby Azure.

Prostředky nasazené prostřednictvím některých služeb Azure PaaS (jako je Azure Storage a Azure SQL Database) mohou omezit síťový přístup k virtuální síti prostřednictvím použití koncových bodů služeb virtuální sítě nebo Azure Private Link. Podrobnosti najdete v tématu Přehled koncových bodů služeb virtuální sítě, přehled Azure Private Link

Ne. Služby nelze přesouvat do az virtuálních sítí. Chcete-li přesunout prostředek do jiné virtuální sítě, musíte prostředek odstranit a znovu nasadit.

Virtuální sítě jsou izolované jedna od druhé a další služby hostované v infrastruktuře Azure. Virtuální síť je hranice důvěry.

Ano. Skupiny zabezpečení sítě můžete použít na jednotlivé podsítě v rámci virtuální sítě, síťové karty připojené k virtuální síti nebo obojí.

Ano. Síťové virtuální zařízení brány firewall můžete nasadit od několika dodavatelů prostřednictvím Azure Marketplace.

Ano. Podrobnosti najdete v tématu Přehled zabezpečení sítě Azure.

Ne. Virtuální sítě neukládají žádná zákaznická data.

Ano. Rozhraní REST API pro virtuální sítě můžete použít v Azure Resource Manager a klasických modelech nasazení.

Ano. Další informace o používání:

Vzájemný vztah virtuální sítě (nebo partnerský vztah virtuální sítě) umožňuje propojovat virtuální sítě. Peeringové připojení virtuální sítě mezi virtuálními sítěmi vám umožňuje soukromě směrovat provoz mezi nimi prostřednictvím adres IPv4. Virtuální počítače v peerovaných virtuálních sítích mohou mezi sebou komunikovat, jako by byly ve stejné síti. Tyto virtuální sítě mohou být ve stejné oblasti nebo v různých oblastech (známé také jako Global VNet Peering). Připojení partnerské sítě virtuálních sítí lze také vytvořit napříč předplatnými Azure.

Ano. Globální partnerský vztah virtuálních sítí vám umožňuje propojit virtuální sítě v různých oblastech. Globální partnerský vztah virtuální sítě je k dispozici ve všech veřejných oblastech Azure, cloudových oblastech Číny a vládních cloudových oblastech. Nemůžete globálně peerovat z veřejných oblastí Azure do národních cloudových oblastí.

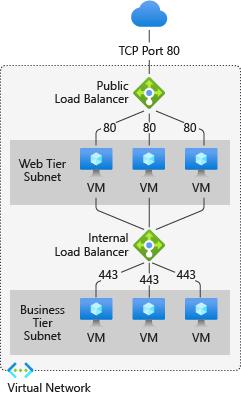

Pokud jsou dvě virtuální sítě ve dvou různých oblastech vzájemně rovnocenné prostřednictvím globálního partnerského vztahu virtuálních sítí, nemůžete se připojit k prostředkům, které jsou za základním nástrojem pro vyrovnávání zatížení prostřednictvím frontendové IP nástroje pro vyrovnávání zatížení. Toto omezení pro standardní nástroj pro vyrovnávání zatížení neexistuje. Následující prostředky mohou používat základní nástroje pro vyrovnávání zatížení, což znamená, že se k nim nemůžete dostat přes frontend IP nástroje Load Balancer přes globální peering virtuální sítě. Můžete však použít globální partnerský vztah virtuálních sítí k dosažení zdrojů přímo prostřednictvím jejich soukromých IP adres virtuálních sítí, pokud je to povoleno.

Virtuální počítače za Basic Load BalancersSadami virtuálního strojového škálování s Basic Load BalancersRedis CacheApplication Gateway (v1) SKUService FabricAPI Management (stv1)Active Directory Domain Service (ADDS)Logic AppsHDInsightAzure BatchApp Service EnvironmentK těmto prostředkům se můžete připojit prostřednictvím ExpressRoute nebo VNet-to -VNet přes brány VNet.

Ano. Je možné vytvořit partnerský vztah virtuálních sítí (ať už místní nebo globální), pokud vaše předplatná patří různým tenantům Azure Active Directory. Můžete to udělat přes portál, PowerShell nebo CLI.

Pokud je vaše partnerské připojení ve stavu Zahájeno, znamená to, že jste vytvořili pouze jedno propojení. Aby bylo možné navázat úspěšné spojení, musí být vytvořeno obousměrné spojení. Například pro peer z VNet A do VNet B je nutné vytvořit propojení z VNetA na VNetB az VNetB na VNetA. Vytvoření obou propojení změní stav na Připojeno.

Pokud je vaše partnerské připojení k virtuální síti ve stavu Odpojeno, znamená to, že jedno z vytvořených odkazů bylo smazáno. Chcete-li znovu navázat peeringové připojení, budete muset odkaz odstranit a znovu vytvořit.

Ano. Virtuální sítě můžete porovnávat napříč předplatnými a napříč regiony.

Ne. Aby bylo možné povolit partnerské vztahy virtuálních sítí, adresní prostory se nesmí překrývat.

Ne. Možnost „Použít vzdálenou bránu“ můžete povolit pouze na jednom partnerském vztahu k jedné z virtuálních sítí.

Za vytvoření peeringového připojení virtuální sítě se neplatí žádný poplatek. Přenos dat přes peeringová připojení je zpoplatněn. Viz zde.

Když se provoz Azure přesouvá mezi datovými centry (mimo fyzické hranice, které nejsou řízeny společností Microsoft nebo jménem společnosti Microsoft), na základním síťovém hardwaru se využívá šifrování datové vrstvy MACsec. .To platí pro provoz na partnerských sítích virtuálních sítí.

Připojení partnerského vztahu virtuální sítě přejdou do stavu Odpojeno, když je smazán jeden odkaz partnerského vztahu virtuální sítě. Chcete-li znovu navázat úspěšné partnerské připojení, musíte odstranit obě propojení.

Ne. Tranzitivní partnerský vztah není podporován. Aby k tomu došlo, musíte provést peer VNetA a VNetC.

Ne. Peering virtuálních sítí, ať už místní nebo globální, neukládá žádná omezení šířky pásma. Šířka pásma je omezena pouze virtuálním počítačem nebo výpočetním prostředkem.

Zde je průvodce pro odstraňování problémů, který můžete vyzkoušet.

Náhled virtuální sítě TAP je k dispozici ve všech oblastech Azure. Monitorovaná síťová rozhraní, prostředek virtuální sítě TAP a řešení kolektoru nebo analýzy musí být nasazeny ve stejné oblasti.

Možnosti filtrování nejsou podporovány s náhledem TAP virtuální sítě. Když je konfigurace TAP přidána do síťového rozhraní, hluboká kopie veškerého příchozího a odchozího provozu na síťovém rozhraní je streamována do cíle TAP.

Monitorované síťové rozhraní může mít pouze jednu konfiguraci TAP. Ověřte si u jednotlivých partnerských řešení možnost streamovat více kopií provozu TAP do analytických nástrojů podle vašeho výběru.

Ano. Stejný prostředek TAP virtuální sítě lze použít k agregaci zrcadleného provozu z monitorovaných síťových rozhraní v partnerských virtuálních sítích ve stejném předplatném nebo jiném předplatném. Prostředek TAP virtuální sítě a cílový nástroj pro vyrovnávání zatížení nebo cílové síťové rozhraní musí být ve stejném předplatném. Všechna předplatná musí být pod stejným tenantem Azure Active Directory.

Virtuální síť TAP je ve verzi Preview. Během náhledu neexistuje žádná smlouva o úrovni služeb. Schopnost by se neměla používat pro produkční úlohy. Když je síťové rozhraní virtuálního počítače povoleno s konfigurací TAP, k provedení funkce zrcadlení a odeslání zrcadlených paketů se použijí stejné prostředky na hostiteli Azure přidělené virtuálnímu počítači k odesílání produkčního provozu. Vyberte správnou velikost virtuálního počítače se systémem Linux nebo Windows, abyste zajistili, že pro virtuální počítač bude k dispozici dostatek prostředků k odeslání produkčního provozu a zrcadleného provozu.

Budete moci přidat konfiguraci TAP na síťovém rozhraní připojeném k virtuálnímu počítači, který má povoleno zrychlené vytváření sítí. Výkon a latence na virtuálním počítači však budou ovlivněny přidáním konfigurace TAP, protože snížení zátěže pro zrcadlení provozu aktuálně nepodporuje akcelerované sítě Azure.

Zabezpečení prostředku služby Azure prostřednictvím služby lze provést ve dvou krocích. koncové body:

Zapněte koncové body služby pro službu Azure.Nastavte seznamy ACL virtuálních sítí ve službě Azure.Prvním krokem je operace na straně sítě a druhým krokem je operace na straně prostředku služby. Oba kroky může provádět buď stejný správce, nebo různí správci na základě oprávnění Azure RBAC udělených roli správce. Před nastavením seznamů ACL virtuálních sítí na straně služby Azure doporučujeme nejprve zapnout koncové body služeb pro vaši virtuální síť. K nastavení koncových bodů služeb virtuálních sítí je tedy nutné provést kroky ve výše uvedeném pořadí.

Poznámka

Než budete moci omezit přístup ke službě Azure na povolenou virtuální síť a podsíť, musíte dokončit obě výše popsané operace. Pouze zapnutí koncových bodů služby pro službu Azure na straně sítě vám neposkytuje omezený přístup. Kromě toho musíte také nastavit seznamy ACL virtuálních sítí na straně služby Azure.

Některé služby (například SQL a CosmosDB) umožňují výjimky z výše uvedené sekvence prostřednictvím příznaku IgnoreMissingVnetServiceEndpoint. Jakmile je příznak nastaven na hodnotu True, lze seznamy ACL virtuálních sítí nastavit na straně služby Azure před nastavením koncových bodů služby na straně sítě. Služby Azure poskytují tento příznak, aby pomohl zákazníkům v případech, kdy jsou ve službách Azure nakonfigurovány konkrétní brány firewall IP a zapnutí koncových bodů služeb na straně sítě může vést k poklesu připojení, protože se zdrojová IP adresa změní z veřejné adresy IPv4 na soukromou adresu. . Nastavení seznamů ACL virtuálních sítí na straně služby Azure před nastavením koncových bodů služeb na straně sítě může pomoci předejít výpadku připojení.

Ne, ne všechny služby Azure jsou umístěny ve virtuální síti zákazníka. Většina datových služeb Azure, jako je Azure Storage, Azure SQL a Azure Cosmos DB, jsou služby pro více tenantů, ke kterým lze přistupovat přes veřejné IP adresy. Další informace o integraci virtuální sítě pro služby Azure najdete zde.

Když používáte funkci koncových bodů služeb virtuálních sítí (zapnutí koncového bodu služby virtuálních sítí na straně sítě a nastavení příslušných seznamů ACL virtuálních sítí na straně služby Azure), přístup ke službě Azure je omezen z povolené virtuální sítě a podsítě.

Funkce koncového bodu služby virtuální sítě (zapnutí koncového bodu služby virtuální sítě na straně sítě a nastavení příslušných seznamů ACL virtuální sítě na straně služby Azure) omezuje přístup ke službě Azure. do povolené virtuální sítě a podsítě, čímž poskytuje zabezpečení na úrovni sítě a izolaci provozu služby Azure. Veškerý provoz využívající koncové body služeb VNet proudí přes páteř Microsoftu, čímž poskytuje další vrstvu izolace od veřejného internetu. Zákazníci se navíc mohou rozhodnout plně odebrat veřejný přístup k internetu k prostředkům služeb Azure a povolit provoz pouze ze své virtuální sítě prostřednictvím kombinace brány firewall IP a seznamů ACL virtuálních sítí, čímž ochrání prostředky služeb Azure před neoprávněným přístupem.

Koncové body služby virtuální sítě pomáhají chránit prostředky služeb Azure. Prostředky virtuálních sítí jsou chráněny prostřednictvím skupin NSG (Network Security Groups).

Ne, za používání koncových bodů služeb virtuálních sítí nejsou žádné další náklady.

Ano, je to možné. Virtuální sítě a prostředky služeb Azure mohou být ve stejném nebo v různých předplatných. Jediným požadavkem je, že jak virtuální síť, tak prostředky služeb Azure musí být pod stejným tenantem Active Directory (AD).

Ano, je to možné při použití koncových bodů služeb pro Azure Storage a Azure Key Vault. U ostatních služeb nejsou koncové body služeb virtuálních sítí a seznamy ACL virtuálních sítí podporovány mezi tenanty služby AD.

Ve výchozím nastavení jsou prostředky služeb Azure zabezpečené na virtuální sítě nejsou dostupné z místních sítí. Pokud chcete povolit místní provoz, musíte také povolit veřejné (obvykle NAT) IP adresy z místního místa nebo ExpressRoute. Tyto IP adresy lze přidat prostřednictvím konfigurace brány firewall IP pro prostředky služeb Azure.

Zabezpečit služby Azure pro více podsítí v rámci virtuální sítě nebo napříč více virtuálními sítěmi , povolte koncové body služeb na straně sítě na každé z podsítí nezávisle a potom zabezpečte prostředky služeb Azure pro všechny podsítě nastavením příslušných seznamů ACL virtuálních sítí na straně služby Azure.

Pokud chcete zkontrolovat nebo filtrovat provoz určený pro službu Azure z virtuální sítě, můžete nasadit síťové virtuální zařízení v rámci virtuální sítě. Potom můžete použít koncové body služeb na podsíť, kde je nasazeno síťové virtuální zařízení, a zajistit prostředky služeb Azure pouze do této podsítě prostřednictvím seznamů ACL virtuálních sítí. Tento scénář může být také užitečný, pokud chcete omezit přístup ke službě Azure z vaší virtuální sítě pouze na konkrétní prostředky Azure pomocí filtrování síťového virtuálního zařízení. Další informace najdete v tématu egress se síťovými virtuálními zařízeními.

Vrátí se chyba HTTP 403 nebo HTTP 404.

Ano, pro většinu služeb Azure mohou virtuální sítě vytvořené v různých oblastech přistupovat ke službám Azure v jiné oblasti prostřednictvím koncových bodů služby virtuální sítě. Pokud je například účet Azure Cosmos DB v západních nebo východních USA a virtuální sítě jsou ve více oblastech, může virtuální síť přistupovat k Azure Cosmos DB. Úložiště a SQL jsou výjimky a mají regionální povahu a virtuální síť i služba Azure musí být ve stejné oblasti.

Ano, VNet ACL a IP firewall mohou existovat společně. Obě funkce se vzájemně doplňují, aby byla zajištěna izolace a bezpečnost.

Odstranění virtuálních sítí a podsítí jsou nezávislé operace a jsou podporovány, i když jsou koncové body služeb pro Azure zapnuté služby. V případech, kdy služby Azure mají pro tyto virtuální sítě a podsítě nastavené seznamy ACL virtuálních sítí, jsou informace ACL virtuální sítě přidružené k dané službě Azure zakázány, když je odstraněna virtuální síť nebo podsíť, která má zapnutý koncový bod služby virtuální sítě.

Odstranění účtu služby Azure je nezávislá operace a je podporována, i když je koncový bod služby povolen na strana sítě a seznamy ACL virtuální sítě se nastavují na straně služby Azure.

Když jsou povoleny koncové body služeb virtuální sítě, zdrojové adresy IP prostředků v podsíti vaší virtuální sítě přepne z používání veřejných adres IPV4 na privátní IP adresy virtuální sítě Azure pro přenos do služby Azure. Všimněte si, že to může způsobit selhání určitých IP firewallů, které jsou dříve ve službách Azure nastaveny na veřejnou adresu IPV4.

Koncové body služby přidávají systémovou trasu, která má přednost před trasami BGP a poskytuje optimální směrování pro provoz koncového bodu služby. Koncové body služeb vždy odebírají provoz služeb přímo z vaší virtuální sítě do služby v páteřní síti Microsoft Azure. Další informace o tom, jak Azure vybírá trasu, najdete v tématu směrování provozu virtuální sítě Azure.

Ne, provoz ICMP, který pochází z podsítě s povolenými koncovými body služeb, nepovede cestu tunelu služeb k požadovanému koncovému bodu. Koncové body služby budou zpracovávat pouze TCP provoz. To znamená, že pokud chcete otestovat latenci nebo konektivitu ke koncovému bodu prostřednictvím koncových bodů služby, nástroje jako ping a tracert neukážou skutečnou cestu, kterou se prostředky v podsíti ubírají.

Aby se NSG dostali ke službě Azure, musí povolit odchozí připojení. Pokud jsou vaše NSG otevřeny pro veškerý internetový odchozí provoz, měl by provoz koncového bodu služby fungovat. Můžete také omezit odchozí provoz na servisní IP pouze pomocí servisních značek.

Koncové body služby může ve virtuální síti konfigurovat nezávisle uživatel s přístupem pro zápis do virtuální sítě. K zabezpečení prostředků služeb Azure pro virtuální síť musí mít uživatel oprávnění Microsoft.Network/virtualNetworks/subnets/joinViaServiceEndpoint/action pro přidávané podsítě. Toto oprávnění je ve výchozím nastavení součástí role správce vestavěné služby a lze jej upravit vytvořením vlastních rolí. Přečtěte si další informace o integrovaných rolích a přidělování konkrétních oprávnění vlastním rolím.

Zásady koncových bodů služeb virtuální sítě (VNet) umožňují filtrovat provoz virtuální sítě na služby Azure , což povoluje pouze konkrétní prostředky služeb Azure přes koncové body služby. Zásady koncového bodu poskytují podrobné řízení přístupu z provozu virtuální sítě ke službám Azure. Zde se můžete dozvědět více o zásadách koncových bodů služeb.

Azure Active Directory (Azure AD) nativně nepodporuje koncové body služeb. Kompletní seznam služeb Azure podporujících koncové body služeb virtuálních sítí najdete zde. Všimněte si, že značka "Microsoft.AzureActiveDirectory" uvedená pod službami podporujícími koncové body služeb se používá pro podporu koncových bodů služeb pro ADLS Gen 1. Pro ADLS Gen 1 integrace virtuální sítě pro Azure Data Lake Storage Gen1 využívá zabezpečení koncového bodu služby virtuální sítě mezi vaši virtuální síť a Azure Active Directory (Azure AD), aby se v přístupovém tokenu vygenerovaly další nároky na zabezpečení. Tyto nároky se pak použijí k ověření vaší virtuální sítě k vašemu účtu Data Lake Storage Gen1 a povolení přístupu. Přečtěte si další informace o integraci virtuální sítě Azure Data Lake Store Gen 1

Celkový počet koncových bodů služby virtuální sítě ve virtuální síti není nijak omezen. Pro prostředek služby Azure (jako je účet Azure Storage) mohou služby vynutit omezení počtu podsítí používaných k zabezpečení prostředku. Následující tabulka ukazuje některé příklady omezení:

Azure ServiceLimits na pravidla virtuální sítěAzure Storage100Azure SQL128Azure Synapse Analytics128Azure KeyVault200Azure Cosmos DB64Azure Event Hub128Azure Service Bus128Azure Data Lake Store V1100Poznámka

Omezení podléhají změnám podle uvážení služby Azure. Podrobnosti o službách naleznete v příslušné servisní dokumentaci.

PREV: Vytváření prvního řadiče domény Windows Server 2012...

NEXT: Vysvětlení služby Active Directory v systému Windows Server 2012 R2...