Повече от 30 години след като концепцията за мрежовата защитна стена навлезе в дискусията за сигурност, технологията остава основен инструмент в арсенала за корпоративна мрежова сигурност. Механизъм за филтриране на злонамерен трафик, преди да премине периметъра на мрежата, защитната стена е доказала своята стойност през десетилетията. Но, както при всяка основна технология, използвана за дълъг период от време, разработките спомогнаха за напредъка както на възможностите на защитната стена, така и на опциите за нейното внедряване.

Защитната стена води началото си от ранен период в съвременната интернет ера, когато системните администратори откриват, че техните мрежови периметри са били пробити от външни нападатели. Беше предназначено да има някакъв процес, който разглежда мрежовия трафик за ясни признаци на инциденти.

Стивън Беловин, тогава сътрудник в AT&T Labs Research и понастоящем професор в катедрата по компютърни науки в Колумбийския университет, обикновено се смята, макар и не от самия него, за първи път да използва термина защитна стена, за да опише процеса на филтриране на нежелан мрежов трафик. Името беше метафора, оприличаваща устройството на прегради, които предпазват огъня от мигриране от една част на физическа структура в друга. В случая с мрежата идеята беше да се вмъкне нещо като филтър между привидно безопасната вътрешна мрежа и всеки трафик, влизащ или излизащ от връзката на тази мрежа към по-широкия интернет.

Терминът постепенно навлезе в позната употреба до такава степен, че не може да се проведе случаен разговор за мрежова сигурност, без поне да се спомене. По пътя защитната стена еволюира в различни видове защитни стени.

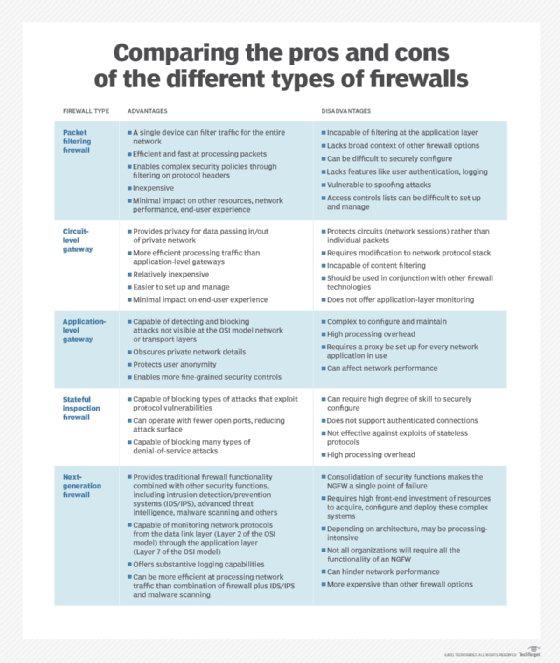

Тази статия донякъде произволно твърди, че има пет ключови типа защитни стени, които използват различни механизми за идентифициране и филтриране на злонамерен трафик, но точният брой опции не е толкова важен, колкото идеята, че различните видове продукти за защитни стени го правят по-скоро различни неща. В допълнение, предприятията може да се нуждаят от повече от една от петте защитни стени, за да защитят по-добре своите системи. Или една защитна стена може да осигури повече от един от тези типове защитни стени. Има и три различни опции за разполагане на защитна стена, които трябва да разгледаме, които ще разгледаме по-подробно.

Петте вида защитни стени включват следното:

филтриране на пакети защитна стена шлюз на ниво верига шлюз на ниво приложение (известен още като прокси защитна стена) защитна стена с проверка на състоянието защитна стена от следващо поколение (NGFW)Устройствата и услугите на защитната стена могат да предложат защита отвъд стандартната функция на защитната стена - например чрез предоставяне на система за откриване или предотвратяване на проникване (IDS/IPS), защита от атаки при отказ на услуга (DoS), наблюдение на сесии и други услуги за сигурност за защита на сървъри и други устройства в частната мрежа. Въпреки че някои типове защитни стени могат да работят като многофункционални устройства за сигурност, те трябва да бъдат част от многопластова архитектура, която изпълнява ефективни корпоративни политики за сигурност.

Защитните стени традиционно се вмъкват инлайн през мрежова връзка и разглеждат целия трафик, преминаващ през тази точка. Докато го правят, те имат за задача да кажат кой трафик на мрежов протокол е доброкачествен и кои пакети са част от атака.

Защитните стени наблюдават трафика спрямо набор от предварително определени правила, предназначени да отсяват вредно съдържание. Въпреки че нито един продукт за сигурност не може да предвиди идеално намерението на цялото съдържание, напредъкът в технологиите за сигурност прави възможно прилагането на известни модели в мрежовите данни, които са сигнализирали за предишни атаки срещу други предприятия.

ВИДЕО

Всички защитни стени прилагат правила, които определят критериите, при които даден пакет – или набор от пакети в транзакция – може безопасно да бъде насочен напред към желания получател.

Ето петте вида защитни стени, които продължават да играят значителна роля в корпоративните среди днес.

Защитните стени за филтриране на пакети работят вградени в точки на свързване, където устройства като рутери и комутатори вършат своята работа. Тези защитни стени обаче не маршрутизират пакети; по-скоро те сравняват всеки получен пакет с набор от установени критерии, като разрешените IP адреси, тип пакет, номер на порт и други аспекти на заглавките на пакетния протокол. Пакетите, които са маркирани като проблемни, най-общо казано, се изпускат безцеремонно -- тоест не се препращат и по този начин престават да съществуват.

Предимства на защитната стена за филтриране на пакети Едно устройство може да филтрира трафик за цялата мрежа Изключително бързо и ефективно при сканиране на трафика Евтино Минимален ефект върху други ресурси, производителност на мрежата и изживяване на крайния потребител Недостатъци на защитната стена за филтриране на пакети Тъй като филтрирането на трафика се основава изцяло на информация за IP адрес или порт, на филтрирането на пакети липсва по-широк контекст, който да информира други типове защитни стени Не проверява полезния товар и може лесно да бъде подправено Не е идеална опция за всяка мрежа Списъците за контрол на достъпа могат да бъдат трудни за настройване и управлениеФилтрирането на пакети може да не осигури нивото сигурност, необходима за всеки случай на употреба, но има ситуации, в които тази евтина защитна стена е солидна опция. За малки организации или организации с ограничен бюджет филтрирането на пакети осигурява основно ниво на сигурност, което може да осигури защита срещу известни заплахи. По-големите предприятия могат също да използват филтриране на пакети като част от многопластова защита за скриване на потенциално вреден трафик между вътрешни отдели.

Използвайки друг сравнително бърз начин за идентифициране на злонамерено съдържание, шлюзовете на ниво верига наблюдават TCP ръкостискания и други съобщения за започване на сесия на мрежовия протокол в цялата мрежа, докато се установяват между локалните и отдалечените хостове, за да определят дали инициираната сесия е легитимна -- дали отдалечената система се счита за надеждна. Те обаче не проверяват самите пакети.

Предимства на шлюза на ниво верига Обработва само заявени транзакции; целият друг трафик се отхвърля Лесен за настройка и управление Ниска цена и минимално въздействие върху изживяването на крайния потребител Недостатъци на шлюз на ниво верига Ако не се използват заедно с други технологии за сигурност, шлюзовете на ниво верига не предлагат защита срещу изтичане на данни от устройства в рамките на защитната стена Няма мониторинг на приложния слой Изисква текущи актуализации, за да поддържа правилата актуални

Докато шлюзовете на ниво верига осигуряват по-високо ниво на сигурност от защитните стени за филтриране на пакети, те трябва да се използват заедно с други системи. Например, шлюзовете на ниво верига обикновено се използват заедно с шлюзовете на ниво приложение. Тази стратегия съчетава атрибути на защитни стени на шлюз на ниво пакети и верига с филтриране на съдържание.

Сравнете предимствата и недостатъците на петте различни вида защитни стени, за да намерите тези, които най-добре отговарят на вашите бизнес нужди.Този вид устройство - технически прокси и понякога наричано прокси защитна стена - функционира като единствената входна точка към и изходна точка от мрежата. Шлюзовете на ниво приложение филтрират пакетите не само според услугата, за която са предназначени - както е посочено от порта на местоназначението - но също така и по други характеристики, като низа на HTTP заявката.

Въпреки че шлюзовете, които филтрират на приложния слой, осигуряват значителна сигурност на данните, те могат драматично да повлияят на производителността на мрежата и могат да бъдат предизвикателство за управление.

Предимства на шлюза на ниво приложение Проверява всички комуникации между външни източници и устройства зад защитната стена, като проверява не само информацията за адрес, порт и TCP заглавка, но и самото съдържание, преди да позволи на какъвто и да е трафик да премине през проксито Осигурява фини контроли за сигурност, които могат, за например, позволете достъп до уебсайт, но ограничете кои страници на този сайт потребителят може да отваря Защитава анонимността на потребителя Недостатъци на шлюза на ниво приложение Може да възпрепятства производителността на мрежата По-скъпо от някои други опции за защитна стена Изисква висока степен на усилие за извличане на максимална полза от шлюза Не Не работи с всички мрежови протоколиЗащитните стени на приложния слой се използват най-добре за защита на корпоративните ресурси от заплахи за уеб приложения. Те могат както да блокират достъпа до опасни сайтове, така и да предотвратят изтичането на чувствителна информация от защитната стена. Те обаче могат да доведат до забавяне на комуникацията.

Устройствата, осъзнаващи състоянието, не само проверяват всеки пакет, но също така следят дали този пакет е част или не от установена TCP или друга мрежова сесия. Това предлага по-голяма сигурност от филтрирането на пакети или наблюдението на веригата самостоятелно, но налага по-голямо влияние върху производителността на мрежата.

Допълнителен вариант на инспекция със състояние е защитната стена за многослойна инспекция, която отчита потока от транзакции в процес през множество протоколни слоеве на седемслойния модел за свързване на отворени системи (OSI).

Предимства на защитната стена за инспекция на състоянието Наблюдава цялата сесия за състоянието на връзката, като същевременно проверява IP адресите и полезните данни за по-задълбочена сигурност Предлага висока степен на контрол върху това какво съдържание се пуска в или извън мрежата Не е необходимо да отваряте множество портове към разрешаване на входящ или изходящ трафик Предоставя съществени възможности за регистриране Недостатъци на защитната стена за инспекция на състоянието Интензивно на ресурси и пречи на скоростта на мрежовите комуникации По-скъпо от другите опции за защитна стена Не предоставя възможности за удостоверяване за валидиране на източниците на трафик не са подправениПовечето организации се възползват от използването на защитна стена за проверка на състоянието. Тези устройства служат като по-задълбочен шлюз между компютри и други активи в рамките на защитната стена и ресурси извън предприятието. Те също могат да бъдат много ефективни при защита на мрежови устройства срещу определени атаки, като DoS.

NGFW от Palo Alto Networks, който беше сред първите доставчици, предлагащи разширени функции, като идентифициране на приложенията, генериращи преминаващия трафик, и интегриране с други основни мрежови компоненти, като Active Directory.Типичната NGFW комбинира инспекция на пакети с инспекция на състоянието и също така включва известно разнообразие от дълбока инспекция на пакети (DPI), както и други системи за мрежова сигурност, като IDS/IPS, филтриране на зловреден софтуер и антивирусна.

Докато проверката на пакети в традиционните защитни стени разглежда изключително заглавката на протокола на пакета, DPI разглежда действителните данни, които пакетът носи. DPI защитната стена проследява напредъка на сесия за сърфиране в мрежата и може да забележи дали пакетен полезен товар, когато е сглобен с други пакети в отговор на HTTP сървър, представлява легитимен HTML-форматиран отговор.

Предимства на NGFW Комбинира DPI с филтриране на злонамерен софтуер и други контроли, за да осигури оптимално ниво на филтриране Проследява целия трафик от слой 2 до слоя на приложението за по-точни прозрения в сравнение с други методи Може да се актуализира автоматично, за да предостави текущия контекст Недостатъци на NGFW За да извлечете най-голямата полза, организациите трябва да интегрират NGFW с други системи за сигурност, което може да бъде сложен процес, по-скъп от други видове защитни стениNGFW са съществена защита за организации в силно регулирани индустрии, като здравеопазване или финанси. Тези защитни стени осигуряват многофункционална способност, която се харесва на онези, които имат силна представа колко опасна е заплахата. NGFW работят най-добре, когато са интегрирани с други системи за сигурност, което в много случаи изисква висока степен на опит.

С развитието на моделите на потребление на ИТ се развиха и опциите за внедряване на сигурността. Защитните стени днес могат да бъдат внедрени като хардуерно устройство, да бъдат базирани на софтуер или да бъдат доставени като услуга.

Защитни стени, базирани на хардуерБазираната на хардуер защитна стена е устройство, което действа като защитен шлюз между устройствата в мрежовия периметър и тези извън него. Тъй като те са самостоятелни устройства, хардуерно базираните защитни стени не консумират процесорна мощност или други ресурси на хост устройствата.

Понякога наричани мрежови защитни стени, тези устройства са идеални за средни и големи организации, които искат да защитят много устройства. Хардуерно базираните защитни стени изискват повече познания за конфигуриране и управление от техните базирани на хост двойници.

Софтуерно базирани защитни стениСофтуерно базирана защитна стена или хост защитна стена работи на сървър или друго устройство. Софтуерът за защитна стена на хоста трябва да бъде инсталиран на всяко устройство, което изисква защита. Като такива, базираните на софтуер защитни стени консумират част от процесора и RAM ресурсите на хост устройството.

Софтуерно базираните защитни стени предоставят на отделните устройства значителна защита срещу вируси и друго злонамерено съдържание. Те могат да разпознават различни програми, работещи на хоста, като същевременно филтрират входящия и изходящия трафик. Това осигурява фино ниво на контрол, което прави възможно да се активират комуникации към/от една програма, но да се предотврати към/от друга.

Облачни/хоствани защитни стениДоставчиците на управлявани услуги за сигурност (MSSP) предлагат базирани на облак защитни стени. Тази хоствана услуга може да бъде конфигурирана да проследява както вътрешна мрежова активност, така и среди на трети страни по заявка. Известни също като защитна стена като услуга, базираните на облак защитни стени могат да се управляват изцяло от MSSP, което ги прави добър вариант за големи или силно разпределени предприятия с пропуски в ресурсите за сигурност. Облачните защитни стени също могат да бъдат от полза за по-малки организации с ограничен персонал и опит.

Изборът на правилния тип защитна стена означава да отговорите на въпросите какво защитава защитната стена, кои ресурси може да си позволи организацията и как е проектирана инфраструктурата. Най-добрата защитна стена за една организация може да не е подходяща за друга.

Проблемите, които трябва да имате предвид, включват следното:

Какви са техническите цели на защитната стена? Може ли по-прост продукт да работи по-добре от защитна стена с повече функции и възможности, които може да не са необходими? Как самата защитна стена се вписва в архитектурата на организацията? Помислете дали защитната стена е предназначена да защитава услуга с ниска видимост, изложена в интернет или уеб приложение. Какви видове проверки на трафика са необходими? Някои приложения може да изискват наблюдение на цялото съдържание на пакети, докато други могат просто да сортират пакети въз основа на адреси и портове на източник/дестинация.Много изпълнения на защитна стена включват характеристики на различни типове защитна стена, така че изборът на тип защитна стена рядко е въпрос на намиране на такава, която да пасва точно на определена категория. Например, NGFW може да включва нови функции, заедно с някои от тези от защитни стени за филтриране на пакети, шлюзове на ниво приложение или защитни стени за проверка на състоянието.

Изборът на идеалната защитна стена започва с разбирането на архитектурата и функциите на частната мрежа, която се защитава, но също така изисква разбиране на различните видове защитни стени и правила за защитна стена, които са най-ефективни за организацията.

Които и видове защитни стени да изберете, имайте предвид, че неправилно конфигурираната защитна стена може в някои отношения да бъде по-лоша от липсата на такава, защото създава опасното фалшиво впечатление за сигурност, като същевременно осигурява малка или никаква защита.

PREV: Как да създадете виртуални хостове на Apache на CentOS 7: за начинаещи ...